Mobil uygulamalar, siber suçluların cihazlara erişmesi ve kullanıcı verilerini ele geçirmesi için en yaygın yollardan biri haline geldi.

Mobil uygulamaların popülaritesi arttıkça, bilgisayar korsanları bunları istismar etmek ve tehlikeye neden olmak için çeşitli yöntemler türetmiştir. Bu tehlikeler, kimliğinizin çalınmasına, verilerinizin tehlikeye atılmasına veya her ikisine birden neden olabilir.

Bir mobil uygulama geliştiriyorsanız veya bunları sık sık kullanıyorsanız, bu tehditlerin farkında olmanız ve kendinizi bunlardan korumak için adımlar atmanız önemlidir.

1. Kötü Amaçlı Yazılım Saldırıları

Kötü amaçlı yazılım, cihazınıza veya mobil uygulamanıza bulaşabilen ve kişisel bilgilerinizi çalabilen kötü amaçlı koddur. Bağlantılar, indirmeler ve hatta diğer uygulamalardan yayılabilir. Siber suçlular her zaman kötü amaçlı yazılımı daha geniş bir insan grubuna yaymanın en kolay yollarını ararlar. Bu nedenle, milyonlarca kişi her gün indirip kullandığından, mobil uygulamalar ana hedefleridir.

Ancak siber suçlular kötü amaçlı yazılımları mobil uygulamalar aracılığıyla nasıl yayar? Genellikle, kötü amaçlı kod içeren bir uygulama yüklerler veya mevcut bir uygulamaya kötü amaçlı kod eklerler. Bunun dışında, popüler uygulama adından faydalanırlar ve kötü niyetli kodla tam bir kopyasını oluştururlar.

2. Veri sızıntısı

Veri sızıntısı, bir uygulamanın yeterli güvenlik önlemlerine sahip olmaması durumunda ortaya çıkan yetkisiz veri aktarımıdır. Örneğin, bir kullanıcının kredi kartı numarası veya Sosyal Güvenlik numarası gibi hassas bilgileri güvenliği yetersiz bir uygulamaya girdiğini varsayalım. Bu durumda çalınabilir ve kötü amaçlarla kullanılabilir.

Bu tür bir güvenlik tehdidine genellikle zayıf kodlama uygulamaları, eski yazılım bileşenleri veya şifrelenmemiş veri depolama neden olur.

Mobil uygulamanızın verilerinizi güvende tutması gerekir, ancak düzgün bir şekilde güvenliği sağlanmazsa verileriniz sızdırılabilir. Siber suçlular, uygulamanızın veritabanına kolayca erişebilir ve sakladığınız tüm hassas bilgileri çalabilir. Veri sızıntısı, bir uygulama artık kullanılmadığında veya silindiğinde de gerçekleşebilir, ancak veriler yine de erişilebilir durumdadır.

3. Güvenli Olmayan Üçüncü Taraf API'leri

Uygulama Programlama Arayüzleri (API'ler), uygulamaların birbirleriyle iletişim kurmasına ve veri paylaşmasına olanak tanır. Üçüncü taraf API'ler, ek işlevsellik sağlamak için mobil uygulamanıza entegre edilebilen hizmetlerdir.

Ayrıca, bilgisayar korsanları tarafından kolayca yararlanılabilecek hassas verilere erişim sağladıkları için önemli bir güvenlik açıkları kaynağıdırlar.

Uygulamanızın kullandığı üçüncü taraf API'lerin güvenli olduğundan emin olun. API'lerin güvenlik önlemlerini de doğrulamalı ve güvenli bir kimlik doğrulama sistemine sahip olduklarından emin olmalısınız.

4. Güvenli Olmayan Kimlik Doğrulama

Güvenli olmayan kimlik doğrulama, uygulamanızın kullanıcıların güvenli bir parola girmesini gerektirmediği zamandır. Bu, bilgisayar korsanlarının karmaşık şifreleri kırmaları gerekmediğinden uygulamanıza erişmelerini kolaylaştırır. Her uygulama için kimlik doğrulama uygulamak önemli olmasa da, bankacılık uygulamaları, sosyal medya uygulamaları ve benzerleri gibi hassas verileri işleyenler için önemlidir.

Uygulamanız kimlik doğrulama gerektiriyorsa, güçlü bir parola politikasına sahip olduğundan emin olmalısınız ve ayrıca iki faktörlü kimlik doğrulama kullanın. Bu, uygulamanızın yetkisiz erişime karşı korunmasına yardımcı olacaktır.

5. Kötü Şifreleme

Şifreleme, verileri okunamayacak ve anahtar olmadan deşifre edilemeyecek şekilde karıştırma işlemidir. Uygun şifreleme olmadan verileriniz savunmasızdır ve bilgisayar korsanları tarafından kolayca erişilebilir. Birçok uygulama geliştiricisi, ciddi güvenlik risklerine yol açabilecek şekilde verilerini düzgün bir şekilde şifrelememe hatasına düşer.

Uygulamanızın şifrelemeyi doğru ve güvenli bir şekilde kullandığından emin olmanız önemlidir. Bu, şifreleme için güçlü algoritmaların kullanılmasını, iletişim için güvenli protokollerin kullanılmasını ve şifreleme anahtarlarının uygun şekilde saklanmasını içerir.

6. Yamasız Güvenlik Açıkları

Güvenlik açıkları, bilgisayar korsanlarının hassas verilere erişmesine veya bir uygulamanın kontrolünü ele geçirmesine olanak tanıyan koddaki zayıf noktalardır. Düzeltme eki uygulanmamış güvenlik açıkları, güvenlik araştırmacıları tarafından tanımlanan ancak geliştiricilerin henüz düzeltme eki koymadığı güvenlik açıklarıdır. Mobil uygulamalar, özellikle karmaşık kod içerenler, siber suçlular tarafından kolayca yararlanılabilecek çok sayıda güvenlik açığı içerebilir. Bu güvenlik açıkları, veri sızıntısı ve kötü amaçlı yazılım bulaşması gibi diğer tehditlere yol açabilir.

Tespit edilen güvenlik açıkları için en son yamalarla uygulamanızı düzenli olarak güncel tutun. Bu, uygulamanızın güvenli olduğundan ve bilgisayar korsanlarından korunduğundan emin olmanıza yardımcı olacaktır.

7. Köklendirme veya Jailbreak

Köklendirme veya jailbreaking, hangisi bir cihazın işletim sistemine kök erişim sağlama süreci, ciddi güvenlik risklerine yol açabilir. Bunun nedeni, kök erişiminin bir uygulamanın güvenlik önlemlerini atlamak ve cihazda kötü niyetli kodun çalışmasına izin vermek için kullanılabilmesidir. Ayrıca bilgisayar korsanlarına, cihazın belleğinde saklanan hassas verilere sınırsız erişim sağlayabilir.

Genellikle, akıllı telefon kullanıcıları, ek özelliklere ve işlevlere erişim elde etmek için cihazlarını root'lar veya jailbreak yaparlar, ancak çok sayıda güvenlik tehdidine yol açabileceği için bundan kaçınılmalıdır.

8. Güvenli Olmayan Ağ Bağlantıları

Uygulamanız bir sunucuyla iletişim kurduğunda, aralarındaki bağlantının güvenli olduğundan emin olmanız önemlidir. Bu, bilgisayar korsanlarının erişememesi veya değiştirememesi için gönderilen ve alınan tüm verilerin şifrelenmesi gerektiği anlamına gelir. Birçok uygulama, ağ bağlantılarını düzgün bir şekilde korumama hatasına düşer, bu da veri sızıntısına ve diğer güvenlik tehditlerine yol açabilir.

Uygulamanızın, gönderip aldığı verileri korumak için iletişim ve şifreleme için güvenli protokoller kullandığını kontrol edin.

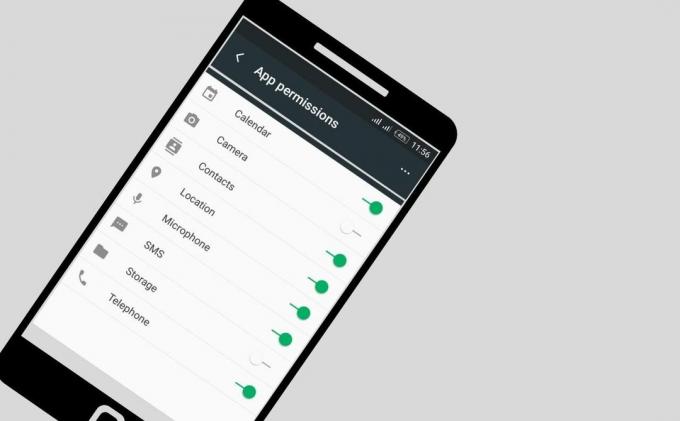

9. Aşırı Ayrıcalıklı Uygulamalar

Aşırı ayrıcalıklı uygulamalar, ihtiyaç duyduklarından daha fazla izin isteyen uygulamalardır. Bazı geliştiriciler, bilgisayar korsanları tarafından istismar edilebilecek çok fazla izin isteyen uygulamalar geliştirme eğilimindedir. Bunun nedeni, gereksiz izinlerin çeşitli hassas verilere ve işlevlere erişim sağlaması ve bunların daha sonra kötü niyetli aktörler tarafından manipüle edilmesi veya kötüye kullanılmasıdır. Örneğin, bir fotoğraf düzenleme uygulaması, kullanıcının ihtiyaç duymadığı kişiler listesine erişim isteyebilir.

Bir uygulamayı yüklerken şunlara dikkat edin: yalnızca gerekli izinleri sağlayın işlevselliği ve daha fazlası için. Bu, kötü niyetli aktörlerin ekstra izinleri kullanmasını önlemeye yardımcı olacaktır.

10. Güvenli Olmayan Üçüncü Taraf Bileşenleri

Üçüncü taraf bileşenler, bir uygulamanın geliştirilmesinde kullanılan harici kaynaklardan alınan kod parçalarıdır. Bu bileşenler, uygun şekilde korunmadıkları takdirde çeşitli güvenlik riskleri getirebilir. Örneğin, üçüncü taraf bir bileşen hassas verilere erişebilir veya cihazda kötü niyetli kodun çalışmasına izin verebilir.

Tüm üçüncü taraf bileşenlerinin düzenli olarak izlenip güncellenmediğini takip edin. Bu, eski bileşenlerin neden olduğu güvenlik ihlallerinin önlenmesine yardımcı olacaktır. Ek olarak, güvenli ve güncel olduklarından emin olmak için üçüncü taraf bileşenleri için yalnızca güvenilir kaynakları kullanmalısınız.

Mobil Verilerinizi Güvende Tutun

Mobil uygulama güvenliği, herhangi bir mobil uygulama geliştirme sürecinin önemli bir yönüdür. Cep telefonunuzu potansiyel tehditlere karşı güvende tutmak için en önemli mobil uygulama güvenlik tehditlerini ve bunların nasıl önlenebileceğini anlamak çok önemlidir. Vigilance, verilerinizin ve uygulamalarınızın güvenliğini sağlayabilmeniz için başlıca mobil uygulama tehditlerini belirlemenize ve azaltmanıza yardımcı olabilir. Mobil uygulamanızın güvenliğini düzgün bir şekilde sağlamaya zaman ayırarak onu siber suçlulardan ve diğer kötü niyetli kişilerden korumaya yardımcı olabilirsiniz.