İlan

Arada sırada yeni bir kötü amaçlı yazılım varyantı, güvenlik hisselerinin her zaman yükseldiğini hızlı bir şekilde hatırlatıyor. QakBot / Pinkslipbot bankacılığı Truva atı bunlardan biri. Bankacılık kimlik bilgilerini toplamadan memnun olmayan kötü amaçlı yazılım artık güvenlik ürünü orijinal amacını durdurduktan çok sonra kontrol sunucusu olarak oyalanmakta ve hareket edebilmektedir.

OakBot / Pinkslipbot nasıl aktif kalır? Ve onu sisteminizden nasıl tamamen kaldırabilirsiniz?

QakBot / Pinkslipbot

Bu bankacılık Truva Atı iki isimle geçer: QakBot ve Pinkslipbot. Kötü amaçlı yazılımın kendisi yeni değil. İlk olarak 2000'lerin sonunda dağıtıldı, ancak on yıl sonra hala sorunlara neden oluyor. Şimdi, Truva atı, bir güvenlik ürünü orijinal amacını kısıtlasa bile, kötü amaçlı etkinliği uzatan bir güncelleme aldı.

Enfeksiyon, bağlantı noktalarını açmak ve internetteki herhangi bir kişiden gelen bağlantılara izin vermek için evrensel tak ve kullan (UPnP) kullanır. Pinkslipbot daha sonra bankacılık kimlik bilgilerini toplamak için kullanılır. Genel kötü amaçlı araçlar dizisi: keyloggerlar, şifre çalıcılar, MITM tarayıcı saldırıları, dijital sertifika hırsızlığı, FTP ve POP3 kimlik bilgileri ve daha fazlası. Kötü amaçlı yazılım, 500.000'den fazla bilgisayar içerdiği tahmin edilen bir botnet'i kontrol eder. (

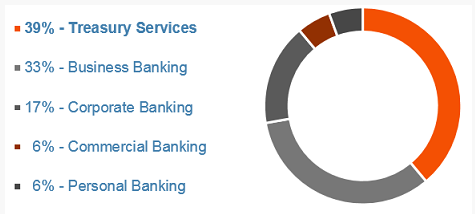

Neyse botnet nedir? Bilgisayarınız Bir Zombi mi? Zaten bir Zombi Bilgisayarı nedir? [Açıklamalar MakeUseOf]Tüm internet spam'lerinin nereden geldiğini hiç merak ettiniz mi? Muhtemelen her gün yüzlerce spam filtreli önemsiz e-posta alıyorsunuz. Bu, orada oturan yüzlerce ve binlerce insanın olduğu anlamına mı geliyor? Daha fazla oku )Kötü amaçlı yazılım ağırlıklı olarak ABD bankacılık sektörüne odaklanır ve virüslü cihazların yüzde 89'u hazine, kurumsal veya ticari bankacılık tesislerinde bulunur.

Yeni Bir Varyant

McAfee Labs şirketinde Researchers keşfetti yeni Pinkslipbot varyantı.

“UPnP yerel uygulamaların ve cihazların güvenilir olduğunu varsaydığı için güvenlik koruması sunmaz ve ağdaki herhangi bir virüslü makine tarafından kötüye kullanılmaya eğilimlidir. Aynı evde ayrı bilgisayarlarda barındırılan birden fazla Pinkslipbot kontrol sunucusu proxy'si gözlemledik ağın yanı sıra herkese açık bir Wi-Fi etkin noktası gibi görünen bir şey, ”diyor McAfee Anti-Malware Araştırmacı Sanchit Karve. “Bildiğimiz kadarıyla Pinkslipbot, enfekte olmuş makineleri HTTPS tabanlı kontrol sunucuları olarak kullanan ilk kötü amaçlı yazılım ve bağlantı noktasından sonra bağlantı noktası yönlendirme için UPnP'yi kullanan ikinci çalıştırılabilir tabanlı kötü amaçlı yazılımdır rezil Conficker solucanı 2008 yılında."

Sonuç olarak, McAfee araştırma ekibi (ve diğerleri) virüslü bir makinenin tam olarak nasıl proxy haline geldiğini belirlemeye çalışıyor. Araştırmacılar üç faktörün önemli bir rol oynadığına inanıyor:

- Kuzey Amerika'da bulunan bir IP adresi.

- Yüksek hızlı internet bağlantısı.

- UPnP kullanarak internet ağ geçidindeki portları açabilme.

Örneğin, kötü amaçlı yazılım, yeterli bant genişliği olup olmadığını iki kez kontrol etmek için Comcast’Speed Test hizmetini kullanarak bir görüntü indirir.

Pinkslipbot uygun bir hedef makine bulduğunda, kötü amaçlı yazılım, İnternet Ağ Geçidi Cihazlarını (IGD) aramak için bir Basit Hizmet Bulma Protokolü paketi yayınlar. Buna karşılık, IGD bağlantı için kontrol edilir ve bağlantı noktası yönlendirme kurallarının oluşturulduğunu gören olumlu bir sonuç.

Sonuç olarak, kötü amaçlı yazılım yazarı bir makinenin bulaşmaya uygun olup olmadığına karar verdiğinde, bir Truva atı ikili indirir ve dağıtır. Bu, kontrol sunucusu proxy iletişiminden sorumludur.

Silmek Zor

Anti-virüs veya kötü amaçlı yazılımdan koruma paketiniz QakBot / Pinkslipbot'u başarıyla algılayıp kaldırsa bile, kötü amaçlı yazılım için bir kontrol sunucusu proxy'si olarak hizmet etme şansı vardır. Sizin farkında olmadan bilgisayarınız hala savunmasız olabilir.

“Pinkslipbot tarafından oluşturulan bağlantı noktası yönlendirme kuralları, yanlışlıkla ağ yanlış yapılandırmaları riski olmadan otomatik olarak kaldırılamayacak kadar geneldir. Çoğu kötü amaçlı yazılım bağlantı noktası yönlendirmeye müdahale etmediğinden, kötü amaçlı yazılımdan koruma çözümleri bu değişiklikleri geri alamayabilir ”diyor Karve. "Ne yazık ki, bu, kötü amaçlı yazılım önleyici ürününüz tüm Pinkslipbot ikili dosyalarını sisteminizden başarıyla kaldırmış olsa bile bilgisayarınızın dış saldırılara karşı savunmasız olabileceği anlamına gelir."

Kötü amaçlı yazılım solucan-yeteneklerine sahiptir Virüsler, Casus Yazılımlar, Kötü Amaçlı Yazılımlar vb. Açıklanan: Çevrimiçi Tehditleri Anlamaİnternette gezinirken yanlış olabilecek her şeyi düşünmeye başladığınızda, web oldukça korkutucu bir yer gibi görünmeye başlar. Daha fazla oku diğer bir deyişle, paylaşılan ağ sürücüleri ve diğer çıkarılabilir medya aracılığıyla kendi kendine çoğaltılabilir. IBM X-Force araştırmacılarına göre, Active Directory (AD) kilitlenmelerine neden olarak etkilenen bankacılık kuruluşlarının çalışanlarını bir seferde saatlerce çevrimdışı duruma getirmeye zorladı.

Kısa Bir Kaldırma Kılavuzu

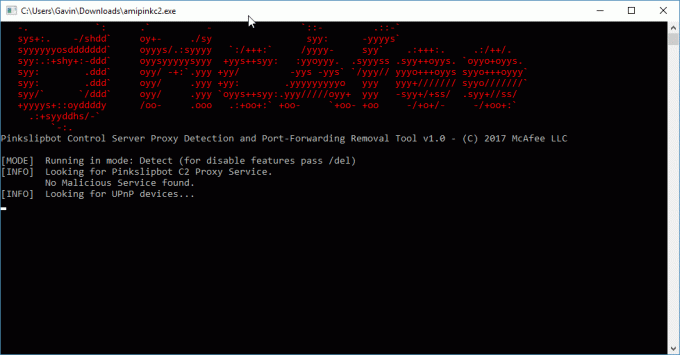

McAfee, Pinkslipbot Kontrol Sunucusu Proxy Algılama ve Bağlantı Noktası İletme Kaldırma Aracı (veya PCSPDPFRT, kısaca… Şaka yapıyorum). Araç indirilebilir tam burada. Ayrıca, kısa bir kullanım kılavuzu mevcuttur buraya [PDF].

Aracı indirdikten sonra, sağ tıklayın ve Yönetici olarak çalıştır.

Araç, sisteminizi otomatik olarak “algılama modunda” tarar. Kötü amaçlı bir etkinlik yoksa, araç sisteminizde veya yönlendirici yapılandırmanızda herhangi bir değişiklik yapmadan otomatik olarak kapanır.

Ancak, araç kötü amaçlı bir öğe algılarsa, /del bağlantı noktası yönlendirme kurallarını devre dışı bırakma ve kaldırma komutu.

Tespiti Önleme

Bu sofistike bir bankacılık Truva Atı görmek biraz şaşırtıcı.

Yukarıda bahsi geçen Conficker solucanı dışında “UPnP'nin kötü amaçlı yazılım tarafından kötü amaçlı kullanımı hakkında bilgi azdır.” Daha da önemlisi, UPnP kullanan IoT cihazlarının büyük bir hedef (ve güvenlik açığı) olduğu açık bir sinyaldir. IoT cihazları her yerde yaygınlaştıkça, siber suçluların altın bir fırsatı olduğu konusunda hemfikir olmalısınız. (Buzdolabınız bile risk altında! Samsung'un Akıllı Buzdolabı Yeni Açıldı. Akıllı Evinizin Geri Kalanı Hakkında Nasıl?İngiltere merkezli infosec firması Pen Test Parters tarafından Samsung'un akıllı buzdolabında bir güvenlik açığı bulundu. Samsung’un SSL şifrelemesi uygulaması, sertifikaların geçerliliğini kontrol etmez. Daha fazla oku )

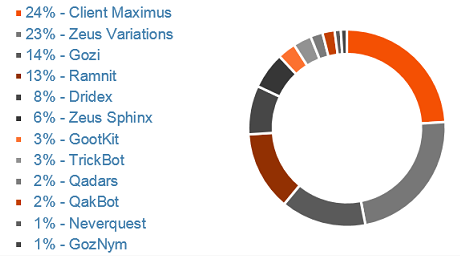

Ancak Pinkslipbot, çıkarılması zor bir kötü amaçlı yazılım varyantına geçerken, hala en yaygın finansal kötü amaçlı yazılım türlerinde 10. sıradadır. En üstteki nokta hala Müşteri Maximus.

Hafifletme, işletme, işletme veya ev kullanıcıları gibi finansal kötü amaçlı yazılımlardan kaçınmanın anahtarıdır. Kimlik avına karşı temel eğitim Kimlik Avı E-postası Nasıl Bulunur?Kimlik avı e-postasını yakalamak zor! Dolandırıcılar PayPal veya Amazon gibi poz veriyor, şifrenizi ve kredi kartı bilgilerinizi çalmaya çalışıyor, aldatmaları neredeyse mükemmel. Size sahtekarlığı nasıl tespit edeceğinizi gösteriyoruz. Daha fazla oku ve hedeflenen diğer kötü amaçlı etkinlik biçimleri Dolandırıcılar Öğrencileri Hedeflemek için Kimlik Avı E-postalarını Nasıl Kullanır?Öğrencilere yönelik dolandırıcılıkların sayısı artıyor ve birçoğu bu tuzaklara düşüyor. İşte bilmeniz gerekenler ve bunlardan kaçınmak için yapmanız gerekenler. Daha fazla oku bir kuruluşa, hatta evinize girerken bu tür enfeksiyonları durdurmanın çok büyük bir yoludur.

Pinkslipbot'dan etkileniyor musunuz? Evde mi yoksa kuruluşunuzda mıydı? Sisteminizden kilitlendi mi? Aşağıdaki deneyimlerinizi bize bildirin!

Resim Kredisi: akocharm Shutterstock

Gavin, MUO'nun kıdemli yazarıdır. Ayrıca MakeUseOf'un kripto odaklı kardeş sitesi Blocks Decoded için Editör ve SEO Yöneticisi. Devon tepelerinden ve on yıllık profesyonel yazma deneyiminden yağmalanan BA (Hons) Dijital Sanat Uygulamaları ile Çağdaş Yazma çalışmaları var. Bol miktarda çay içiyor.