İlan

Üç hafta önce, ciddi bir güvenlik sorunu OS X 10.10.4'te keşfedildi. Bu, kendi başına, özellikle ilginç değil.

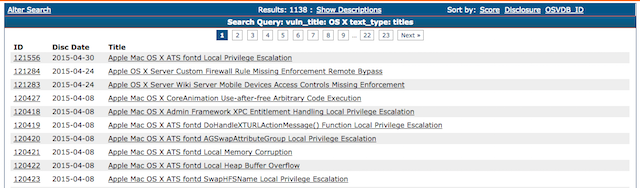

Popüler yazılım paketlerindeki güvenlik açıkları keşfedildi her zamanve OS X bir istisna değildir. Açık Kaynak Güvenlik Açığı Veritabanı (OSVDB), “OS X” olarak etiketlenmiş en az 1100 güvenlik açığı gösterir. Ama ne dır-dir ilginç olan, bu güvenlik açığının açıklanma biçimidir.

Apple'a sorunu anlatmak ve onlara sorunu çözmeleri için zaman vermek yerine, araştırmacı istismarını herkesin görmesi için internette yayınlamaya karar verdi.

Sonuç, Apple ve siyah şapka korsanları arasındaki silahlanma yarışı oldu. Apple, güvenlik açığı silahlanmadan önce bir yama yayınlamak zorunda kaldı ve bilgisayar korsanları, risk altındaki sistemler yamalanmadan önce bir istismar yaratmak zorunda kaldı.

Belirli bir açıklama yönteminin sorumsuz olduğunu düşünebilirsiniz. Hatta etik olmayan veya pervasız diyebilirsiniz. Ama bundan daha karmaşık. Güvenlik açığı açıklamalarının garip, kafa karıştırıcı dünyasına hoş geldiniz.

Tam ve Sorumlu Açıklama

Güvenlik açıklarını yazılım satıcılarına açıklamanın iki popüler yolu vardır.

İlk denir Tam açıklama. Önceki örnekte olduğu gibi, araştırmacılar da kırılganlıklarını derhal vahşi doğada yayınlarlar ve satıcılara bir düzeltme yayınlamak için kesinlikle hiçbir fırsat vermezler.

İkincisi denir sorumlu açıklamaveya aşamalı açıklama. Bu, güvenlik açığı serbest bırakılmadan önce araştırmacının satıcıyla iletişim kurduğu yerdir.

Her iki taraf da, satıcıya bir düzeltme oluşturma ve yayınlama fırsatı vermek için araştırmacının güvenlik açığını yayınlamamayı vaat ettiği bir zaman dilimi üzerinde anlaşırlar. Bu süre, güvenlik açığının ciddiyetine ve karmaşıklığına bağlı olarak 30 günden bir yıla kadar olabilir. Bazı güvenlik delikleri kolayca düzeltilemez ve tüm yazılım sistemlerinin sıfırdan yeniden oluşturulmasını gerektirir.

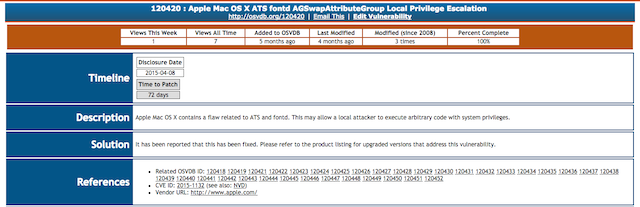

Her iki taraf da üretilen düzeltmeden memnun kaldığında, güvenlik açığı daha sonra açıklanır ve CVE numarası. Bunlar her bir güvenlik açığını benzersiz bir şekilde tanımlar ve güvenlik açığı OSVDB'de çevrimiçi olarak arşivlenir.

Fakat bekleme süresi sona ererse ne olur? İki şeyden biri. Satıcı daha sonra araştırmacı ile uzatma görüşmesi yapar. Ancak araştırmacı, satıcının nasıl tepki verdiği veya davrandığı konusunda mutsuzsa veya bir uzantı talebinin mantıksız olduğunu düşünüyorsa, düzeltmeye hazır olmadan çevrimiçi olarak yayınlayabilirler.

Güvenlik alanında, hangi açıklama yönteminin en iyi olduğuna dair ateşli tartışmalar vardır. Bazıları tek etik ve doğru yöntemin tam açıklama olduğunu düşünmektedir. Bazıları, satıcılara sorunu çözmeden önce bir sorunu çözme fırsatı vermenin en iyi yol olduğunu düşünüyor.

Anlaşıldığı üzere, her iki taraf için bazı zorlayıcı argümanlar var.

Sorumlu İfşa Etme İddiaları

Sorumlu açıklama kullanmanın en iyi nerede olduğuna bir örnek verelim.

İnternet bağlamında kritik altyapı hakkında konuştuğumuzda, DNS protokolü DNS Sunucularınızı Değiştirme ve İnternet Güvenliğini ArtırmaBunu hayal edin - güzel bir sabah uyanırsınız, kendinize bir fincan kahve dökersiniz ve daha sonra güne işinize başlamak için bilgisayarınızda oturursunuz. Aslında almadan önce ... Daha fazla oku . Bu, insan tarafından okunabilen web adreslerini (makeuseof.com gibi) IP adreslerine çevirmemizi sağlar.

DNS sistemi inanılmaz derecede karmaşıktır ve yalnızca teknik düzeyde değildir. Bu sisteme çok fazla güven var. Bir web adresi yazdığımızda doğru yere gönderileceğimize inanıyoruz. Bu sistemin bütünlüğünde çok fazla şey var.

Birisi bir DNS isteğine müdahale edebildiyse veya birinden ödün verdiyse, çok fazla hasar potansiyeli vardır. Örneğin, kullanıcıları hileli çevrimiçi bankacılık sayfalarına göndererek çevrimiçi bankacılık bilgilerini almalarına olanak sağlayabilirler. Ortadaki adam saldırısı yoluyla e-postalarına ve çevrimiçi trafiğine müdahale edebilir ve içeriği okuyabilirler. İnternetin güvenliğini bir bütün olarak zayıflatabilirler. Korkunç şeyler.

Dan Kaminsky, tanınmış bir yazılımda güvenlik açıkları bulmaya uzun süredir devam eden, saygın bir güvenlik araştırmacısıdır. Ama 2008’de belki de en ciddi güvenlik açığı DNS sisteminde bulundu. Bu, birisinin kolayca önbellek zehirlenmesi (veya DNS sahteciliği) DNS ad sunucusuna saldırı. Bu güvenlik açığına ilişkin daha teknik ayrıntılar 2008 Def Con konferansında açıklanmıştır.

Kaminsky, bu kadar şiddetli bir kusuru salıvermenin sonuçlarının farkında, onu bu hatadan etkilenen DNS yazılımı satıcılarına açıklamaya karar verdi.

Alcatel-Lucent, BlueCoat Technologies, Apple ve Cisco tarafından üretilenler de dahil olmak üzere etkilenen bir dizi önemli DNS ürünü vardı. Sorun, Debian, Arch, Gentoo ve FreeBSD için olanlar da dahil olmak üzere bazı popüler Linux / BSD dağıtımlarıyla birlikte gelen bir dizi DNS uygulamasını da etkiledi.

Kaminsky, bir düzeltme üretmeleri için onlara 150 gün verdi ve bu güvenlik açığını anlamalarına yardımcı olmak için gizli bir şekilde çalıştı. Bu sorunun çok şiddetli olduğunu ve potansiyel zararların o kadar büyük olduğunu biliyordu ki, satıcılara bir yayınlama fırsatı vermeden herkese açık bir şekilde yayınlamak için inanılmaz derecede pervasız yama.

Bu arada, güvenlik açığı kazayla sızdırılmış bir blog yazısında güvenlik firması Matsano tarafından. Makale kaldırıldı, ancak yansıtıldı ve yayınlandıktan bir gün sonra bir istismar Sizi Bu Şekilde Hack Ettiriyorlar: İstismar Kitlerinin Karanlık DünyasıDolandırıcılar, güvenlik açıklarından yararlanmak ve kötü amaçlı yazılım oluşturmak için yazılım paketlerini kullanabilir. Peki bu istismar kitleri nelerdir? Nerden geliyorlar? Ve nasıl durdurulabilirler? Daha fazla oku yaratılmıştı.

Kaminsky’nin DNS güvenlik açığı nihayetinde argümanın temelini sorumlu ve şaşırtıcı açıklama lehine özetliyor. Bazı güvenlik açıkları - gibi sıfır gün güvenlik açıkları Sıfır Gün Güvenlik Açığı Nedir? [Açıklamalar MakeUseOf] Daha fazla oku - o kadar önemlidir, onları kamuya açıklamak önemli hasara neden olur.

Ancak, önceden uyarı vermemek lehine zorlayıcı bir argüman da var.

Tam İfşa Davası

Açıkta bir güvenlik açığı serbest bırakarak, hoşnutsuz kişilerin hızlı ve kolay bir şekilde sömürü üretebildiği ve savunmasız sistemleri tehlikeye atabileceği bir pandora kutusunun kilidini açarsınız. Peki, neden birisi bunu yapmayı seçsin?

Bunun birkaç nedeni var. İlk olarak, satıcılar güvenlik bildirimlerine yanıt vermek için genellikle oldukça yavaştır. Vahşi doğaya bir güvenlik açığı bırakarak ellerini etkili bir şekilde zorlayarak, hızlı bir şekilde yanıt vermek için daha motive olurlar. Daha da kötüsü, bazıları eğimlidir tanıtmamak İhlalleri Gizli Tutan Şirketler Neden İyi Bir Şey Olabilir?Çevrimiçi olarak bu kadar çok bilgi ile, hepimiz olası güvenlik ihlallerinden endişe ediyoruz. Ancak bu ihlaller sizi korumak için ABD'de gizli tutulabilir. Çılgınca geliyor, peki neler oluyor? Daha fazla oku savunmasız yazılım gönderiyorlardı. Tam açıklama onları müşterileri ile dürüst olmaya zorlar.

Ancak, tüketicilerin belirli bir güvenlik açığı yazılımını kullanmaya devam etmek isteyip istemedikleri konusunda bilinçli bir seçim yapmalarını da sağlar. Çoğunluğun yapamayacağını hayal ediyorum.

Satıcılar Ne İstiyor?

Satıcılar tam ifşadan hoşlanmamaktadır.

Sonuçta, onlar için inanılmaz derecede kötü bir PR ve müşterilerini riske atıyor. Hata ödül programları olsa da insanları güvenlik açıklarını sorumlu bir şekilde ifşa etmeye teşvik etmeye çalıştılar. Bunlar son derece başarılı oldu ve Google 1.3 milyon dolar ödedi sadece 2014'te.

Her ne kadar bazı şirketlerin Oracle gibi Oracle, Onları Hata Göndermeyi Durdurmak İstiyor - İşte Bu Neden ÇılgınOracle, güvenlik şefi Mary Davidson tarafından yanlış yönlendirilmiş bir blog yazısı üzerinden sıcak suda. Oracle'ın güvenlik felsefesinin ana akımdan nasıl ayrıldığına dair bu gösteri, güvenlik topluluğunda iyi karşılanmadı ... Daha fazla oku - insanların yazılımları üzerinde güvenlik araştırması yapmasını engellemek.

Ancak, felsefi nedenlerle veya kendi eğlenceleri için tam açıklama yapmakta ısrar eden insanlar hala olacak. Hiçbir hata ödül programı, ne kadar cömert olursa olsun, buna karşı koyabilir.

Matthew Hughes, Liverpool, İngiltere'den bir yazılım geliştiricisi ve yazarıdır. Elinde bir fincan güçlü siyah kahve olmadan nadiren bulunur ve kesinlikle Macbook Pro ve kamerasına hayran kalır. Blogunu şurada okuyabilirsiniz: http://www.matthewhughes.co.uk ve @matthewhughes'da Twitter'da takip edin.