Reklamcılık

SSH, bilgisayarınıza uzaktan erişim elde etmenin harika bir yoludur. FTP'ye benzer şekilde, üzerinden bağlanabilirsiniz. SSH FTP'si SSH Nedir ve FTP'den Nasıl Farklıdır [Teknoloji Açıklaması] Devamını oku en sevdiğiniz dosya sunucusuna güvenli erişim elde etmek için FTP istemcisi FileZilla ile Tüm Sitelerinizde Master FTP Dosya TransferleriÇok sayıda eski FTP istemcisi, büyük dosya aktarımları söz konusu olduğunda hıçkırıklara sahipti. Uygulamalar, bilgisayar 15 ila 15 dakika arasında orada oturduğunda beklediğiniz olağan zaman aşımlarını yaşadı. Devamını oku , uzaktaki dosyalara hızlı bir şekilde erişme, hatta bilgisayarınıza bir ağ diski takma. Ancak SSH'de uzaktan dosya erişiminden daha fazlası vardır. Terminalde SSH üzerinden oturum açma (veya Macun Windows'ta) size uzaktan kabuk erişimi sağlar (sonuçta SSH, Secure Shell'in kısaltmasıdır). Medya sunucumu uzaktan böyle yönetiyorum.

SSH, bilgisayarınıza uzaktan erişim elde etmenin harika bir yoludur. FTP'ye benzer şekilde, üzerinden bağlanabilirsiniz. SSH FTP'si SSH Nedir ve FTP'den Nasıl Farklıdır [Teknoloji Açıklaması] Devamını oku en sevdiğiniz dosya sunucusuna güvenli erişim elde etmek için FTP istemcisi FileZilla ile Tüm Sitelerinizde Master FTP Dosya TransferleriÇok sayıda eski FTP istemcisi, büyük dosya aktarımları söz konusu olduğunda hıçkırıklara sahipti. Uygulamalar, bilgisayar 15 ila 15 dakika arasında orada oturduğunda beklediğiniz olağan zaman aşımlarını yaşadı. Devamını oku , uzaktaki dosyalara hızlı bir şekilde erişme, hatta bilgisayarınıza bir ağ diski takma. Ancak SSH'de uzaktan dosya erişiminden daha fazlası vardır. Terminalde SSH üzerinden oturum açma (veya Macun Windows'ta) size uzaktan kabuk erişimi sağlar (sonuçta SSH, Secure Shell'in kısaltmasıdır). Medya sunucumu uzaktan böyle yönetiyorum.

Sen ne zaman portları aç Port Yönlendirme Nedir ve Bana Nasıl Yardımcı Olabilir? [MakeUseOf Açıklar] Birisi size bir bağlantı noktası yönlendirme sorunu olduğunu ve bu nedenle parlak yeni uygulamanızın çalışmayacağını söylediğinde biraz ağlıyor musunuz? Xbox'ınız oyun oynamanıza izin vermiyor, torrent indirmeleriniz reddediyor... Devamını oku yönlendiricinizde (tam olarak 22 numaralı bağlantı noktası) SSH sunucunuza yalnızca yerel ağınız içinden değil, dünyanın herhangi bir yerinden erişebilirsiniz.

Ancak, kimlik doğrulama için zayıf bir parola kullanma riskini almak istemezsiniz. Herhangi biri bilgisayarınıza SSH üzerinden erişim sağlarsa, tam kabuk erişimi elde eder. Açık olmak gerekirse, bu bizim istediğimiz bir şey değil. Neyse ki, sunucunuzda anahtar tabanlı kimlik doğrulamayı kullanarak ve parola kimlik doğrulamasını tamamen devre dışı bırakarak global SSH sunucunuzu çok güvenli bir şekilde kurmak çok kolaydır.

Bu benim için mi?

Kişisel güvenlikle gevşek büyümek cezbedici. Sunucuyu özel amaçlar için kullanıyorsanız, insanların sunucunuz hakkında bilgi sahibi olmadığını ve dolayısıyla onu hacklemeye çalışmayacağını düşünebilirsiniz — belirsizlik yoluyla güvenlik. Bu bir çok yanlış varsayım. (Çoğu) SSH trafiği 22 numaralı bağlantı noktasında iletildiğinden, saldırganlar rastgele IP adreslerinde 22 numaralı bağlantı noktasının görünürlüğünü rutin olarak kontrol eder, ardından bir kaba kuvvet saldırısı izler. Bu, botnet'lerin şu alanlarda kullanılmak üzere üretilme yollarından biridir. DDOS saldırıları DDoS Saldırısı Nedir? [MakeUseOf Açıklar]DDoS terimi, siber aktivizm kitlesel olarak başını kaldırdığında ıslık çalmaya devam ediyor. Bu tür saldırılar birçok nedenden dolayı uluslararası manşetlerde yer alıyor. Bu DDoS saldırılarını hızlı başlatan sorunlar genellikle tartışmalı veya son derece... Devamını oku .

Uzun lafın kısası: SSH sunucunuzu internet üzerinden yayınlıyorsanız (yani bağlantı noktası 22'yi iletin), o zaman evet, bu sizin için.

Anahtar Tabanlı SSH Oturum Açma Fikirleri

Anahtar tabanlı SSH oturumları, şu düşünceye dayanır: ortak anahtar şifrelemesi. Karmaşıklıkları açıklamak bizi çok uzağa götürür, ancak sahne arkasında neler olup bittiğine dair basit bir resim çizmeye çalışacağız.

Aşağıdaki süreçte, istemci bilgisayarınız iki anahtar oluşturur: bir genel anahtar ve bir özel anahtar. Genel fikir, verileri genel anahtarla şifreleyebilmeniz, ancak yalnızca özel anahtarla şifresini çözebilmenizdir. Ortak anahtarı sunucuya koyacağız ve onunla tüm giden iletişimi şifrelemesini isteyeceğiz. Bu, yalnızca özel anahtara sahip istemcilerin verilerin şifresini çözebilmesini ve okuyabilmesini sağlar.

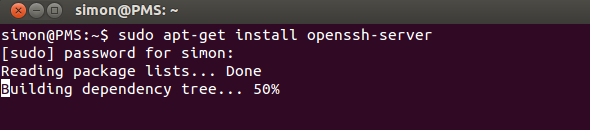

1. OpenSSH'yi yükleyin

İlk olarak OpenSSH kullanarak bir SSH sunucusu kuracağız. Zaten çalışan bir SSH sunucunuz varsa ve yalnızca anahtar tabanlı kimlik doğrulamanın nasıl ayarlanacağını öğrenmek istiyorsanız bu adımı atlayabilirsiniz. OpenSSH sunucu uygulamasını yüklemek için favori paket yöneticinizi kullanın. En basit yol hala çalıştırmak olabilir apt-get Terminalden komut.

sudo apt-get install openssh-server

Parolanızı girin, onaylayın ve kurulumun tamamlanması için bir dakika bekleyin. Tebrikler, artık bir SSH sunucunuz var. (Kolaydı!)

Uygulamayı olduğu gibi kullanabilir veya düzenleyebilirsiniz. /etc/ssh/sshd_config yapılandırmak için. Çalıştır adam sshd_config Daha fazla bilgi almak için Terminal'de komut. OpenSSH hakkında daha fazla bilgi edinmek için başka bir harika kaynak da ilgili Ubuntu yardım sayfasıdır.

2. Anahtar Oluştur

Bir dizi anahtar üreteceğiz. Aşağıdaki komutları çalıştırın ( OpenSSH/Anahtarlar Ubuntu Yardım sayfası).

mkdir ~/.sshchmod 700 ~/.sshssh-keygen -t rsa

İlk komut, ana klasörünüzde gizli bir '.ssh' dizini oluşturur, ikinci komut klasörün erişim izinlerini değiştirirken, üçüncü komut aslında bir dizi oluşturur. RSA anahtarlar. Önce anahtarları kaydetmek için bir konum (boş bırakın ve varsayılan konuma kaydetmek için enter'a basın) ve ikinci olarak bir parola istenecektir.

Bu parola, bilgisayarınızda depolanan özel anahtarı daha da şifreler ve özel anahtarınız çalınırsa SSH sunucusunu güvence altına almak için size daha fazla zaman tanır. Anahtarınızı kullanmaya çalıştığınızda girmeniz gerekeceğinden, hatırlayabileceğiniz bir parola seçtiğinizden emin olun.

3. Genel Anahtarı Aktarın

Ardından, önceki adımda oluşturduğunuz ortak anahtarı SSH sunucu bilgisayarına aktarmanız gerekecek. İstemci makineniz de Linux çalıştırıyorsa, bu, aşağıdaki komutu çalıştırarak çok kolay bir şekilde gerçekleştirilebilir (bunun yerine

ssh-kopya-kimliği @

İstemciniz ssh-copy-id komutunu desteklemiyorsa, bunun yerine aşağıdaki komutu kullanabilirsiniz. Biraz daha dolambaçlı, ancak temelde aynı sonuçları elde ediyor.

kedi ~/.ssh/id_rsa.pub | ssh @ "mkdir ~/.ssh; kedi >> ~/.ssh/yetkili_anahtarlar"

SSH sunucusu için kullanıcı şifresini girmeniz istenecektir. Komutlar hatasız yürütülürse, ortak anahtarınız sunucuya kopyalanmış olacaktır.

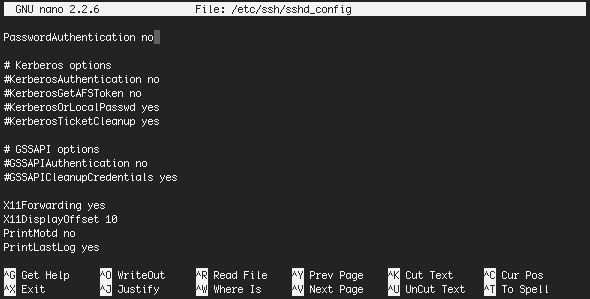

4. Parola Doğrulamayı Devre Dışı Bırak

Sisteminizin hala birinci adımdan daha güvenli olmadığına dikkat edin. En az bir istemci, anahtar tabanlı kimlik doğrulamayı kullanacak şekilde yapılandırılsa da, bu, diğer istemcilerin bir parolayla bağlanması için yine de yer bırakır. Bitirmek için parola doğrulamasını tamamen devre dışı bırakacağız. Bu adımdan sonra, bir tek yukarıdaki süreçten geçen bilgisayarlar SSH sunucunuza bağlanabilir.

Parola kimlik doğrulamasını devre dışı bırakmak için, /etc/ssh/sshd_config En sevdiğiniz düzenleyicide dosya. Kısıtlanmış bir dosyayı düzenlemenin en kolay yollarından biri de yine Terminal kullanmaktır. (Ben nano taraftarıyım ama en rahat ettiğin şeyi kullanabilirsin.)

sudo nano /etc/ssh/sshd_config

Dosyanın altından yaklaşık 40 satır

#PasswordAuthentication evet

Sayı işaretini (#) kaldırın ve ayarı aşağıdaki gibi 'hayır' olarak değiştirin.

Şifre Doğrulama numarası

Son dosya şöyle görünmelidir:

CTRL+X tuşlarına basarak dosyayı kaydedin. Düzenlemeyi ve dosya adını onaylayın ve neredeyse bitirdiniz. Bu yeni ayarlarla çalıştırmak için SSH sunucusunu yeniden başlatmanız yeterlidir.

sudo ssh'yi yeniden başlat

Ayrıca, sunucuda parola doğrulaması devre dışı bırakılırsa, istemcinizin anahtarınızın şifresini çözmek için parola sormayı bırakacağını da fark edeceksiniz. Artık güvenli bir SSH sunucunuz olduğuna göre, onu nasıl kullanmayı düşünüyorsunuz? Güvenli bir dosya sunucusu, uzak bir kabuk veya SSH üzerinden diğer hizmetleri iletmek için mi? Aşağıdaki yorumlar bölümünde bize bildirin!

Resim kredisi: Shutterstock

Belçika'dan bir yazar ve bilgisayar bilimleri öğrencisiyim. İyi bir makale fikri, kitap tavsiyesi veya yemek tarifi fikri ile bana her zaman bir iyilik yapabilirsiniz.