Reklamcılık

Şimdiye kadar, ağları WEP ile güvence altına almanın tehlikelerinin farkında olmalıyız. 5 dakikada nasıl hack yapabildiğini daha önce göstermiştim Gerçekten Ne Kadar Güvensiz Olduğunu Öğrenmek İçin Kendi WEP Ağınızı Nasıl Kırabilirsiniz?Kablosuz ağınızı 'güvenli hale getirmek' için WEP kullanmanın gerçekten aptalca bir oyun olduğunu size sürekli olarak söylüyoruz, ancak insanlar yine de bunu yapıyor. Bugün size WEP'in gerçekte ne kadar güvensiz olduğunu göstermek istiyorum,... Devamını oku . Tavsiyemiz her zaman ağınızı korumak için WPA veya WPA2'yi, kaba kuvvet tarafından ele geçirilemeyecek uzun bir parola ile kullanmak olmuştur.

Pek çok yönlendiricide kullanılabilecek önemli bir arka kapı olduğu ortaya çıktı - adı verilen bir teknoloji şeklinde. WPS. Saldırının nasıl çalıştığını, kendi ağınızı nasıl test edeceğinizi ve bunu önlemek için neler yapabileceğinizi öğrenmek için okumaya devam edin.

Arka plan

WPA'nın kendisi oldukça güvenlidir. Parola yalnızca kaba kuvvetle kırılabilir, bu nedenle yalnızca zayıf bir tek sözcüklü parola seçtiyseniz gerçekçi olarak kırılabilir.

Öte yandan WPS, çoğu wifi yönlendiricisinde yerleşik olarak bulunan ve WPA şifresini herhangi bir yöntemle kolayca atlamanıza izin veren bir teknolojidir. yönlendiricinin yan tarafında yazılı fiziksel bir PIN veya eşleştirmek için her iki cihazda da basabileceğiniz bir düğme kullanarak onlara.

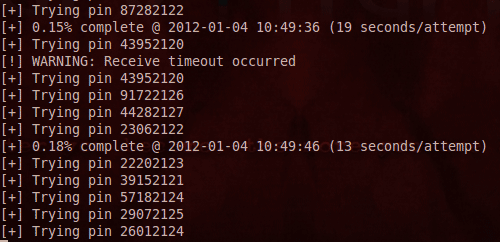

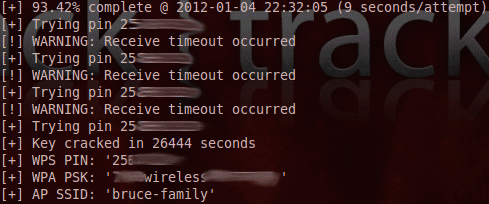

WPS PIN'inin - cimri bir 8 haneli sayısal kod - kaba kuvvet saldırılarına karşı çok savunmasızdır. Hassas bir yönlendirici ve iyi bir sinyal olduğu varsayıldığında, WPS PIN'i 2 saat gibi kısa bir sürede hacklenebilir. WPS PIN'i alındıktan sonra WPA parolası da ortaya çıkar.

yağmacı, Craig Heffner tarafından yayınlandı ve Google Code'dan indirilebilir, uygulanabilir ağlara işaret edip ateş edebileceğiniz pratik bir uygulamadır. İşte eylem videosu (saldırgana tüm parolanın açıklandığını görmek istiyorsanız sonuna atlayın):

Stefan Viehböck de aynı güvenlik açığını keşfetti bağımsız olarak ve indirebileceğiniz benzer bir araç yayınladı. İşte Stefan'ın uygulamasının çalışırken bir videosu:

Saldırıyı Azaltma

Saldırıyı hafifletmenin birkaç yöntemi vardır. Birincisi, yönlendiricinizdeki WPS seçeneğini tamamen devre dışı bırakmaktır. Ne yazık ki, bu her yönlendiricide mümkün değildir ve genellikle varsayılan olarak etkinleştirilir, bu nedenle teknoloji konusunda bilgili olmayan kullanıcılar burada hassastır.

Sadece bu değil, yönlendiricimde şunu da buldum: WPS PIN'İNİ DEVRE DIŞI BIRAKIN aslında yönlendiricinin yanında yazan PIN'i devre dışı bırakmadı - yalnızca kullanıcı tanımlı PIN. Alıntı yaparım:

Devre dışı bırakıldığında, kullanıcılar Push Button veya PIN Number yöntemiyle WPS aracılığıyla kablosuz istemci eklemeye devam edebilir.

Bu nedenle, bazı durumlarda bu, yalnızca kullanıcı ayarlarıyla hafifletilemeyecek kalıcı bir arka kapı gibi görünüyor.

İkinci bir seçenek, kablosuz ağı tamamen hassas cihazlarda devre dışı bırakmaktır, ancak açıkçası bu dizüstü bilgisayarlar ve mobil cihazlar için wifi işlevine ihtiyaç duyan çoğu kullanıcı için uygun bir seçenek olmayacak cihazlar.

Aranızdaki ileri düzey kullanıcılar bu noktada belirli bir liste oluşturmak için MAC adresi filtrelemeyi düşünüyor olabilir. ağa katılmasına izin verilen cihazlar - ancak bu, izin verilen bir cihazın MAC adresini taklit ederek kolayca engellenebilir. cihaz.

Son olarak, ardışık başarısız denemeler algılandığında cihazlar bir kilitleme başlatabilir. Bu, bir saldırıyı tamamen azaltmaz, ancak onu tamamlamak için gereken süreyi önemli ölçüde artırır. Netgear yönlendiricilerinde otomatik 5 dakikalık yerleşik bir blok olduğuna inanıyorum, ancak testlerimde bu yalnızca gereken saldırı süresini en fazla bir güne çıkardı.

Bir üretici yazılımı güncellemesi, cihazların engellendiği süreyi uzatabilir ve böylece bir saldırı için gereken toplam süreyi katlanarak artırabilir), ancak bu ya kullanıcı tarafından başlatılmalı (çoğu kullanıcı için olası değildir) ya da yönlendirici yeniden başlatıldığında otomatik olarak gerçekleştirilmelidir (genellikle kabloda olduğu gibi). Hizmetler).

Kendin dene

Güvenlik açığı için kendi ev kurulumlarını test etmek isteyenler için en son kodu adresinden edinebilirsiniz. Google Code'daki Reaver projesi. Test etmek için biraz Linux tadına ihtiyacınız olacak (öneririm geri dönüş), ayrıca rastgele wifi izleme ve uygun sürücüler/aircrack yazılım paketine izin veren bir kart. Son eğitimimi takip edebilseydin WEP kırma Gerçekten Ne Kadar Güvensiz Olduğunu Öğrenmek İçin Kendi WEP Ağınızı Nasıl Kırabilirsiniz?Kablosuz ağınızı 'güvenli hale getirmek' için WEP kullanmanın gerçekten aptalca bir oyun olduğunu size sürekli olarak söylüyoruz, ancak insanlar yine de bunu yapıyor. Bugün size WEP'in gerçekte ne kadar güvensiz olduğunu göstermek istiyorum,... Devamını oku , bu da işe yarayacaktır.

Paketi indirdikten sonra dizine gidin ve yazın (XXXX'i geçerli sürüm numarasıyla değiştirmek veya konsolun komutu sizin için eşleşen dosya adıyla otomatik olarak tamamlamasını sağlamak için SEKME tuşuna basabileceğinizi unutmayın):

tar -xvf reaver-XXXXX.tar.gz cd reaver-XXXX/src. ./yapılandır. Yapmak. kurulum yap. airmon-ng başlangıç wlan0.

Oluşturulan bir mon0 arayüzü hakkında bir şeyler görmelisiniz. Uygun ağları taramak için şunu kullanın:

walsh -i mon0.

ve yağmacı saldırısını başlatmak için şunu yazın (BSSID'yi hedef ağın onaltılık BSSID'si ile değiştirin):

reaver -i mon0 -b BSSID -vv -d 0 --ignore-locks.

Bunun olacağını söylemeye gerek yok ciddi tel dolandırıcılık cezai suç üzerinde test etmek için açık izniniz olmayan herhangi bir ağda gerçekleştirmek için.

Sorun giderme

Daha kapsamlı bir SSS için Reaver wiki'sini kontrol ettiğinizden emin olun. Bulduğum en yaygın sorun ya çok zayıf bir sinyaldi, yani tam bir WPS anlaşması asla olamaz. tamamlandı veya aynı PIN bir zaman aşımıyla birlikte tekrarlandı - bunun nedeni yönlendiricinin 5 dakikasıydı Kilitleme.

Yine de yazılımı çalışır durumda bıraktım ve bir süre sonra ev ağım kapanana kadar biraz daha PIN deneyecekti. 8 saatin altında kırıldı ve özenle belirlediğim 20 alfasayısal, karışık noktalama parolası ortaya çıktı ekranda.

Endişelenmeli misiniz?

Bu henüz çok yeni bir saldırı, ancak tehlikelerin farkında olmanız ve kendinizi nasıl koruyacağınızı bilmeniz önemlidir. Yönlendiricinizin savunmasız olduğunu düşünüyorsanız ve arayabileceğiniz bir destek numaranız varsa, onlara ne kadar süreceğini sormanızı öneririm. uygun bir ürün yazılımı güncellemesi bulunana kadar veya varsa yükseltme işlemini nasıl gerçekleştirebileceğiniz çoktan.

Bazı kullanıcılar basit bir ayar değişikliği ile bu saldırıyı kolayca önleyebilecektir, ancak büyük kullanımda olan yönlendirici sayısı bu, yalnızca bir üretici yazılımı güncellemesinin hafifleteceği kalıcı bir arka kapıdır. biraz.

Herhangi bir sorunuz varsa veya bunu kendi kablosuz ağınızda denemeyi başardıysanız, yorumlarda bize bildirin.

James, Yapay Zeka alanında lisans derecesine sahiptir ve CompTIA A+ ve Network+ sertifikalıdır. MakeUseOf'un baş geliştiricisidir ve boş zamanını VR paintball ve masa oyunları oynayarak geçirir. Çocukluğundan beri bilgisayar üretiyor.