İlan

Kod imzalama, işletim sisteminin ve kullanıcılarının güvenli olduğunu doğrulayabilmeleri için bir yazılımın kriptografik olarak imzalanması uygulamasıdır. Kod imzalama genel olarak iyi çalışır. Çoğu zaman, sadece doğru yazılım karşılık gelen şifreleme imzasını kullanır.

Kullanıcılar güvenli bir şekilde indirip kurabilir ve geliştiriciler ürünlerinin itibarını korur. Ancak, bilgisayar korsanları ve kötü amaçlı yazılım dağıtıcıları, kötü amaçlı kodun virüsten koruma paketlerini ve diğer güvenlik programlarını geçmesine yardımcı olmak için bu sistemi kullanır.

Kod imzalı kötü amaçlı yazılım ve fidye yazılımı nasıl çalışır?

Kod İmzalı Kötü Amaçlı Yazılım Nedir?

Yazılım kod imzalı olduğunda, yazılımın resmi bir şifreleme imzası taşıdığı anlamına gelir. Sertifika Yetkilisi (CA), yazılımı yasal ve kullanımının güvenli olduğunu onaylayan bir sertifika ile düzenler.

Daha da iyisi, işletim sisteminiz sertifikaları, kod kontrolünü ve doğrulamayı yapar, böylece endişelenmenize gerek yoktur. Örneğin, Windows

bir sertifika zinciri. Sertifika zinciri, yazılımın her adımında yasal olmasını sağlamak için gereken tüm sertifikalardan oluşur.“Sertifika zinciri, son sertifika tarafından tanımlanan konuyu sertifikalandırmak için gereken tüm sertifikalardan oluşur. Uygulamada bu, son sertifikayı, ara CA'ların sertifikalarını ve zincirdeki tüm taraflarca güvenilen bir kök CA'nın sertifikasını içerir. Zincirdeki her ara CA, güven hiyerarşisinde CA tarafından bir düzey yukarıda verilen bir sertifikaya sahiptir. Kök CA kendisi için bir sertifika yayınlar. ”

Sistem çalıştığında yazılıma güvenebilirsiniz. CA ve kod imzalama sistemi büyük miktarda güven gerektirir. Uzantı olarak, kötü amaçlı yazılım kötü amaçlıdır, güvenilmezdir ve Sertifika Yetkilisi'ne veya kod imzalamaya erişimi olmamalıdır. Neyse ki, pratikte, sistem böyle çalışır.

Kötü amaçlı yazılım geliştiricileri ve bilgisayar korsanları elbette bunun için bir yol bulana kadar.

Hackerlar Sertifika Yetkililerinden Sertifika Çaldı

Virüsten korunma sisteminiz üzerinde olumsuz bir etkisi olduğundan kötü amaçlı yazılımın kötü amaçlı olduğunu bilir. Uyarıları tetikler, kullanıcılar sorunları bildirir ve antivirüs, aynı antivirüs aracını kullanarak diğer bilgisayarları korumak için bir kötü amaçlı yazılım imzası oluşturabilir.

Ancak, kötü amaçlı yazılım geliştiricileri kötü amaçlı kodlarını resmi bir şifreleme imzası kullanarak imzalayabilirlerse, bunların hiçbiri gerçekleşmez. Bunun yerine, kod imzalı kötü amaçlı yazılım, antivirüsünüz ve işletim sisteminiz kırmızı halıyı açtıkça ön kapıdan geçecektir.

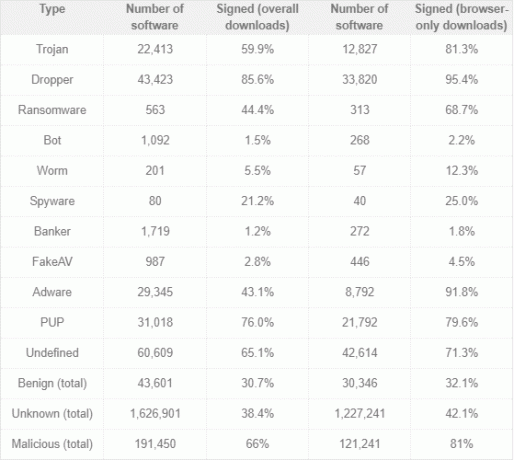

Trend Micro araştırması kod imzalı kötü amaçlı yazılımların geliştirilmesini ve dağıtımını destekleyen tüm bir kötü amaçlı yazılım pazarının bulunduğunu tespit etti. Kötü amaçlı yazılım operatörleri, kötü amaçlı kod imzalamak için kullandıkları geçerli sertifikalara erişebilir. Aşağıdaki tabloda, Nisan 2018 itibarıyla virüsten koruma yazılımından kaçınmak için kod imzalama kullanan kötü amaçlı yazılımların hacmi gösterilmektedir.

Trend Micro araştırması, örneklenen kötü amaçlı yazılımın yaklaşık yüzde 66'sının kod imzalı olduğunu buldu. Ayrıca, bazı kötü amaçlı yazılım türleri Truva atları, damlalıklar ve fidye yazılımı gibi daha fazla kod imzalama örneği ile birlikte gelir. (Burada Fidye yazılımı saldırısından kaçınmanın yedi yolu Ransomware tarafından vurulmaktan kaçının 7 yoluRansomware tam anlamıyla hayatınızı mahvedebilir. Kişisel verilerinizi ve fotoğraflarınızı dijital zorlamaya kaybetmemek için yeterince yapıyorsunuz? Daha fazla oku !)

Kod İmzalama Sertifikaları Nereden Gelir?

Kötü amaçlı yazılım dağıtıcıları ve geliştiricilerinin resmi olarak imzalanmış kodla ilgili iki seçeneği vardır. Sertifikalar bir Sertifika Yetkilisinden çalınır (doğrudan veya yeniden satış için) veya bir bilgisayar korsanı meşru bir kuruluşu taklit etmeye ve gereksinimlerini taklit etmeye çalışabilir.

Beklediğiniz gibi, Sertifika Yetkilisi herhangi bir bilgisayar korsanı için cezbedici bir hedeftir.

Sadece bilgisayar korsanları kod imzalı kötü amaçlı yazılımlardaki artışı desteklemiyor. Meşru sertifikalara erişimi olan iddiasız satıcıların, kötü amaçlı yazılım geliştiricilerine ve distribütörlerine de güvenilir kod imzalama sertifikaları sattıkları iddia ediliyor. Çek Cumhuriyeti Masaryk Üniversitesi ve Maryland Siber Güvenlik Merkezi'nden (MCC) güvenlik araştırmacılarından oluşan bir ekip satış yapan dört organizasyon keşfetti [PDF] Anonim alıcılara Microsoft Authenticode sertifikaları.

"Windows kod imzalama sertifikası ekosisteminin son ölçümleri, kötü amaçlı yazılım yazarlarının geçerli dijital imzalar taşıyan kötü amaçlı kod üretmesine izin veren çeşitli kötüye kullanım biçimlerini vurguladı."

Bir kötü amaçlı yazılım geliştiricisinin Microsoft Authenticode sertifikası olduğunda, Windows güvenlik kodu imzalama ve sertifika tabanlı savunmayı reddetmek için herhangi bir kötü amaçlı yazılımı imzalayabilirler.

Diğer durumlarda, bir bilgisayar korsanı sertifikaları çalmak yerine bir yazılım oluşturma sunucusunun güvenliğini aşacaktır. Yeni bir yazılım sürümü halka açıldığında, yasal bir sertifika taşır. Ancak bir bilgisayar korsanı kötü amaçlı kodlarını sürece dahil edebilir. Bu tür saldırıların yakın zamandaki bir örneğini aşağıda okuyabilirsiniz.

3 Kod İmzalı Kötü Amaçlı Yazılımlara Örnekler

Peki, kod imzalı kötü amaçlı yazılım neye benziyor? Kod imzalı üç kötü amaçlı yazılım örneği:

- Stuxnet kötü amaçlı yazılımı. İran'ın nükleer programını yok etmekten sorumlu olan kötü amaçlı yazılım, dört farklı sıfır gün istismarının yanı sıra yaymak için iki çalıntı sertifika kullandı. Sertifikalar, tek bir binayı paylaşan iki ayrı şirketten (JMicron ve Realtek) çalındı. Stuxnet, tüm sürücülerin doğrulama (sürücü imzalama) gerektirdiği yeni tanıtılan Windows gereksinimini önlemek için çalınan sertifikaları kullandı.

- Asus sunucu ihlali. Haziran ve Kasım 2018 arasında, bilgisayar korsanları, şirketin yazılım güncellemelerini kullanıcılara göndermek için kullandığı bir Asus sunucusunu ihlal etti. Kaspersky Lab şirketinde Researchers etrafında buldum 500.000 Windows makinesi, kimse fark etmeden önce kötü amaçlı güncellemeyi aldı. Bilgisayar korsanları sertifikaları çalmak yerine, yazılım sunucusu sistem güncellemesini dağıtmadan önce kötü amaçlı yazılımlarını yasal Asus dijital sertifikalarıyla imzaladı. Neyse ki, kötü amaçlı yazılım yüksek oranda hedeflendi, 600 belirli makineyi aramak için kodlandı.

- Alev kötü amaçlı yazılım. Alev modüler kötü amaçlı yazılım varyantı, tespit edilmesini önlemek için dolandırıcılık imzalı sertifikalar kullanarak Orta Doğu ülkelerini hedefler. (Modüler kötü amaçlı yazılım nedir? Modüler Kötü Amaçlı Yazılım: Verilerinizi Çalmak İçin Yeni Gizli SaldırıKötü amaçlı yazılımların algılanması zorlaşmıştır. Modüler kötü amaçlı yazılım nedir ve PC'nize zarar vermesini nasıl durdurursunuz? Daha fazla oku Alev geliştiricileri, kod imzalama sertifikalarını yanlış imzalamak için zayıf bir şifreleme algoritmasından yararlandılar ve bu da Microsoft'un bunları imzalamış gibi görünmesini sağladı. Yıkıcı bir unsur taşıyan Stuxnet'in aksine, Alev casusluk, PDF, AutoCAD dosyaları, metin dosyaları ve diğer önemli endüstriyel belge türlerini aramak için bir araçtır.

Kod İmzalı Kötü Amaçlı Yazılımlardan Kaçının

Üç farklı kötü amaçlı yazılım çeşidi, üç farklı kod imzalama saldırısı türü. İyi haber şu ki, bu tür kötü amaçlı yazılımların çoğu, en azından şu anda, çok hedefli.

Flipside, önlemek için kod imzalama kullanan bu tür kötü amaçlı yazılım varyantlarının başarı oranı nedeniyle tespit ederseniz, daha fazla kötü amaçlı yazılım geliştiricisinin kendi saldırılarının gerçekleştiğinden emin olmak için tekniği kullanmasını bekleyin. başarılı.

Bunun yanı sıra, kod imzalı kötü amaçlı yazılımlara karşı koruma son derece zordur. Sisteminizi ve antivirüs paketinizi güncel tutmak çok önemlidir, bilinmeyen bağlantıları tıklamaktan kaçının ve herhangi bir bağlantının sizi takip etmeden önce nereye götürdüğünü tekrar kontrol edin.

Virüsten koruma programınızı güncellemek dışında, listemize bakın kötü amaçlı yazılımlardan nasıl kaçınabilirsiniz Antivirüs Yazılımı Yeterli Değil: Kötü Amaçlı Yazılımlardan Kaçınmak İçin Yapmanız Gereken 5 ŞeyVirüsten koruma yazılımı yükledikten sonra daha güvenli bilgi işlem için aşağıdaki adımları izleyerek çevrimiçi ortamda güvenliğinizi sağlayın. Daha fazla oku !

Gavin, MUO'nun kıdemli yazarıdır. Ayrıca MakeUseOf'un kripto odaklı kardeş sitesi Blocks Decoded için Editör ve SEO Yöneticisi. Devon'un tepelerinden ve on yıllık profesyonel yazma deneyiminden yağmalanan Dijital Sanat Uygulamaları ile BA (Hons) Çağdaş Yazısı var. Bol miktarda çay içiyor.