İlan

2017 fidye yazılımı yılıydı. 2018 tamamen kripto para ile ilgiliydi. 2019, kalıptan çıkarma yılı olarak şekilleniyor.

Bitcoin ve Monero gibi kripto paraların değerindeki ciddi düşüşler, siber suçluların başka yerlerde hileli kârlar aradığı anlamına geliyor. Göndermeden önce bile bankacılık bilgilerinizi doğrudan ürün sipariş formundan çalmaktan daha iyi bir yer. Doğru; bankanıza girmiyorlar. Saldırganlar, bu kadar ileri gitmeden verilerinizi kaldırıyor.

İşte formackacking hakkında bilmeniz gerekenler.

Formjacking Nedir?

Formjacking saldırısı, bir siber suçlunun bankacılık bilgilerinizi doğrudan bir e-ticaret sitesinden ele geçirmesinin bir yoludur.

Göre Symantec Internet Security Tehdit Raporu 2019, formjackers 2018'de her ay 4.818 benzersiz web sitesini tehlikeye attı. Yıl boyunca, Symantec 3.7 milyondan fazla formackacking girişimini engelledi.

Ayrıca, bu kalıp takma denemelerinin 1 milyondan fazlası 2018'in son iki ayında gerçekleşti; Kasım Kara Cuma hafta sonu ve Aralık Noel alışveriş dönemi boyunca.

MageCart tarzı enfeksiyonlarda ve yeniden enfeksiyonlarda bir artış görmek dolandırıcıların tatil yapmaz.

- natmchugh (@natmchugh) Instagram Profilini Görüntüle 21 Aralık 2018

Peki, bir kalıp saldırısı nasıl çalışır?

Formjacking, bir e-ticaret sağlayıcısının web sitesine kötü amaçlı kod eklemeyi içerir. Kötü amaçlı kod, kart bilgileri, adlar ve çevrimiçi alışveriş yaparken yaygın olarak kullanılan diğer kişisel bilgiler gibi ödeme bilgilerini çalar. Çalınan veri, kurbanın ödeme bilgilerinin ihlal edildiğinden habersiz olarak yeniden kullanım veya satış için bir sunucuya gönderilir.

Sonuçta, temel görünüyor. Ondan uzak. Bir hacker, British Airways sitesinde çalışan komut dosyalarını değiştirmek için 22 kod satırı kullandı. Saldırgan, bu süreçte 13 milyon £ 'dan fazla net tutarla 380.000 kredi kartı detayı çaldı.

Orada cazibe yatıyor. British Airways, TicketMaster UK, Newegg, Home Depot ve Target'a yakın zamanda yapılan yüksek profilli saldırılar ortak bir paydayı paylaşıyor: formjacking.

Formjacking Saldırılarının Arkasında Kim Var?

Çok sayıda benzersiz web sitesi tek bir saldırıya (veya en azından saldırı tarzına) kurban gittiğinde tek bir saldırganı belirlemek, güvenlik araştırmacıları için her zaman zordur. Diğer son siber suç dalgalarında olduğu gibi, tek bir fail yoktur. Bunun yerine, form atma oyunlarının çoğu Magecart gruplarından kaynaklanıyor.

Bugün RSA kabinleri tarafından Magecart kullanan her satıcıya pazarlamalarında ne olduğunu sormaya karar verdim. Görünüşe göre cevaplar şu şekildedir:

- Organizasyonuma büyük bir saldırı

- Rusya'dan büyük bir suçlu girişimi

- X ürününe ihtiyacım olan oldukça sofistike bir saldırı1 / n

- Y??? K??? s?? (@Ydklijnsma) 6 Mart 2019

İsim, bilgisayar korsanlarının savunmasız e-ticaret sitelerine kötü amaçlı kod enjekte etmek için kullandıkları yazılımdan kaynaklanıyor. Biraz karışıklığa neden olur ve Magecart'ın bir bilgisayar korsanlığı grubunu tanımlamak için tekil bir varlık olarak kullanıldığını görürsünüz. Gerçekte, sayısız Magecart hack grubu farklı teknikler kullanarak farklı hedeflere saldırır.

RiskIQ'da bir tehdit araştırmacısı olan Yonathan Klijnsma, çeşitli Magecart gruplarını takip ediyor. Risk istihbaratı firması Flashpoint ile yayınlanan yakın tarihli bir raporda, Klijnsma, tespit edilmesini önlemek için aynı takma ad altında çalışan Magecart'ı kullanan altı farklı grup detaylandırıyor.

Magecart'ın içi raporu [PDF], önde gelen Magecart gruplarının her birini benzersiz kılan özellikleri araştırıyor:

- Grup 1 ve 2: Çok çeşitli hedeflere saldırın, siteleri ihlal etmek ve gözden kaçırmak için otomatik araçlar kullanın; gelişmiş bir yeniden gönderim şeması kullanarak çalınan verilerden para kazanır.

- Grup 3: Çok yüksek hedef hacmi, benzersiz bir enjektör ve kepçe çalıştırır.

- Grup 4: En gelişmiş gruplardan biri, çeşitli gizleme araçlarını kullanarak mağdur alanlarla uyum sağlar.

- Grup 5: Üçüncü taraf tedarikçileri, Ticketmaster saldırısına giden bağlantıları, birden fazla hedefi ihlal etmeye hedefler.

- Grup 6: British Airways ve Newegg saldırıları da dahil olmak üzere son derece yüksek değerli web sitelerinin ve hizmetlerin seçici hedeflenmesi.

Gördüğünüz gibi gruplar gölgeli ve farklı teknikler kullanıyorlar. Ayrıca, Magecart grupları etkili bir kimlik bilgisi çalma ürünü oluşturmak için yarışıyor. Bazı gruplar özellikle yüksek değerli getiri hedeflediklerinden, hedefler farklıdır. Ama çoğunlukla aynı havuzda yüzüyorlar. (Bu altı kişi dışarıdaki tek Magecart grubu değil.)

Gelişmiş Grup 4

RiskIQ araştırma belgesi Grup 4'ü “gelişmiş” olarak tanımlamaktadır. Biçimlendirme bağlamında bunun anlamı nedir?

Grup 4, sızdığı web sitesine uyum sağlamaya çalışır. Bir ağ yöneticisi veya güvenlik araştırmacısının tespit edebileceği beklenmedik ek web trafiği oluşturmak yerine, Grup 4 "doğal" trafik oluşturmaya çalışır. Bunu, açık bir şekilde gizlenmelerine yardımcı olan "reklam sağlayıcılarını, analiz sağlayıcılarını, kurbanın alanlarını ve diğer her şeyi taklit ederek" alan adlarını kaydederek yapar.

Ek olarak, Grup 4, sıyırıcısının görünümünü, URL'lerinin nasıl göründüğünü, veri sızma sunucularını ve daha fazlasını düzenli olarak değiştirir. Fazlası var.

Grup 4 formackack sıyırıcı ilk olarak üzerinde çalıştığı ödeme URL'sini doğrular. Daha sonra, diğer tüm gruplardan farklı olarak, Grup 4 kepçe, ödeme formunu kendileriyle değiştirir, gözden geçirme formunu doğrudan müşteriye sunar (okuma: kurban). Formun değiştirilmesi “çıkarılacak verileri standart hale getirir” ve yeniden kullanmayı veya satmayı kolaylaştırır.

RiskIQ şu sonuca varıyor: “Bu gelişmiş yöntemlerin gelişmiş altyapı ile birleşmesi bankacılık kötü amaçlı yazılım ekosisteminde olası bir geçmişi gösteriyor... ancak MO [Modus Operandi] kart sahteciliğine aktardılar çünkü bankacılık sahtekarlığından çok daha kolay. ”

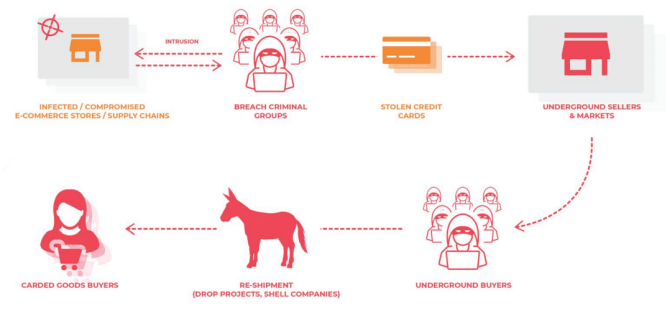

Biçimlendirme Grupları Nasıl Para Kazanır?

Çoğu zaman, çalınan kimlik bilgileri çevrimiçi satılıyor Karanlık Web'de Kimliğiniz Ne Kadar Değerli OlabilirKendinizi bir meta olarak düşünmek rahatsızlık vericidir, ancak ad ve adresten banka hesabı detaylarına kadar tüm kişisel bilgileriniz çevrimiçi suçlulara değecektir. Ne kadar değersin? Daha fazla oku . Uzun çalınan kredi kartı ve diğer bankacılık bilgilerinin listelendiği çok sayıda uluslararası ve Rus dili tarama forumları vardır. Hayal edebileceğiniz yasadışı, keyifsiz bir site türü değiller.

En popüler tarama sitelerinin bazıları kendilerini profesyonel bir kıyafet olarak sunar - mükemmel İngilizce, mükemmel dilbilgisi, müşteri hizmetleri; yasal bir e-ticaret sitesinden beklediğiniz her şey.

Magecart grupları ayrıca formackack paketlerini diğer siber suçlulara da satıyorlar. Flashpoint analistleri, bir Rus hack forumunda özel formjacking skimmer kitleri için reklamlar buldular. Kitler karmaşıklığa bağlı olarak 250 ila 5.000 dolar arasında değişiyor ve satıcılar benzersiz fiyatlandırma modelleri sergiliyor.

Örneğin, bir tedarikçi, yüksek profilli formackack saldırılarını gören profesyonel araçların bütçe sürümlerini sunuyordu.

Formjacking grupları, web sitesi sıralamasına, barındırma ve diğer faktörlere bağlı olarak, fiyatların 0,50 $ gibi düşük bir fiyatla, güvenliği ihlal edilmiş web sitelerine erişim de sunar. Aynı Flashpoint analistleri, aynı saldırı forumunda satışa sunulan yaklaşık 3.000 ihlal edilmiş web sitesi keşfetti.

Ayrıca, aynı forumda “bir düzineden fazla satıcı ve yüzlerce alıcı” vardı.

Bir Formjacking Saldırısını Nasıl Durdurabilirsiniz?

Magecart formjacking skimmers, müşteri ödeme formlarından yararlanmak için JavaScript kullanıyor. Tarayıcı tabanlı bir komut dosyası engelleyici kullanmak, verilerinizi çalmak için bir form atma saldırısını durdurmak için genellikle yeterlidir.

- Chrome kullanıcıları check-out yapmalı ScriptSafe

- Firefox kullanıcıları kullanabilir NoScript

- Opera kullanıcıları kullanabilir ScriptSafe

- Safari kullanıcıları kontrol etmeli JSBlocker

Komut dosyası engelleme uzantılarından birini tarayıcınıza ekledikten sonra, formackacking saldırılarına karşı önemli ölçüde daha fazla koruma elde edersiniz. Yine de mükemmel değil.

RiskIQ raporu, büyük bir siteyle aynı düzeyde korumaya sahip olmayan daha küçük sitelerden kaçınmayı önerir. British Airways, Newegg ve Ticketmaster'a yapılan saldırılar tavsiyenin tamamen doğru olmadığını gösteriyor. Yine de indirim yok. Bir anne ve pop e-ticaret sitesinin bir Magecart formjacking betiği barındırması daha olasıdır.

Bir başka hafifletme de Malwarebytes Premium'dur. Malwarebytes Premium, gerçek zamanlı sistem taraması ve tarayıcı içi koruma sunar. Premium versiyon tam olarak bu tür saldırılara karşı koruma sağlar. Yeni sürüme geçiş işleminden emin değil misiniz? Burada Malwarebytes Premium'a yükseltmek için beş mükemmel neden Malwarebytes Premium'a Yükseltmek için 5 Neden: Evet, Buna DeğerMalwarebytes'in ücretsiz sürümü harika olsa da, premium sürüm bir sürü yararlı ve değerli özelliklere sahiptir. Daha fazla oku !

Gavin, MUO'nun kıdemli yazarıdır. Ayrıca MakeUseOf'un kripto odaklı kardeş sitesi Blocks Decoded için Editör ve SEO Yöneticisi. Devon'un tepelerinden ve on yıllık profesyonel yazma deneyiminden yağmalanan Dijital Sanat Uygulamaları ile BA (Hons) Çağdaş Yazısı var. Bol miktarda çay içiyor.