İlan

Disarisi Orman. Truva atlarından solucanlara, kimlik avcılarına ve eczanelere kadar, web görünüşte tehlikelerle doludur. Kendinizi güvende tutmak sadece doğru yazılımı değil, aynı zamanda ne tür tehditlere dikkat etmeniz gerektiğini de anlamayı gerektirir.

“HackerProof: PC Güvenliği Rehberiniz” devreye giriyor. MakeUseOf’un kendi Matt Smith tarafından getirilen bu mükemmel kılavuz, PC güvenliğinin objektif, ayrıntılı ancak kolay anlaşılır bir izlenimini sunar.

Bu kılavuzun sonunda, PC güvenliğinin ne anlama geldiğini ve daha da önemlisi, PC'nizi güvende tutmak için ne yapmanız gerektiğini tam olarak bileceksiniz.

Bilgi Güçtür; Kendin silahlandır!

İçindekiler

§1 – PC Güvenliğine Giriş

§2 – Kötü Amaçlı Yazılım Galerisi

§3 – Masum Uygarlıklar: İşletim Sistemlerinin Güvenliğitel

§4 – İyi Güvenlik Alışkanlıkları

§5 – Koruma Yöntemleri

§6 – Güvenlik Yazılımını Seçme

§7 – En Kötü ve Yedeklemeye hazırlanın!

§8 – Kötü Amaçlı Yazılımdan Kurtarma

§9-Sonuç

1. PC Güvenliğine Giriş

1.1 PC Güvenliği nedir?

“PC güvenliği” veya “bilgisayar güvenliği” terimleri aşırı derecede belirsizdir. Çoğu genel terim gibi size çok az şey söylerler.

Bunun nedeni PC güvenliğinin inanılmaz derecede çeşitli bir alan olmasıdır. Bir yandan, çok çeşitli cihazlarda güvenlik sorunlarını dikkatle bulmaya ve düzeltmeye çalışan profesyonel ve akademik araştırmacılarınız var. Öte yandan, teknik olarak amatör olan yaratıcı bir bilgisayar inekleri topluluğu da var (kelimenin tam anlamıyla - tanınmış herhangi bir kurum veya şirket tarafından ödenmemiş ve desteklenmemektedir) ancak oldukça yeteneklidir ve onların kendi.

PC güvenliği, ağ güvenliği gibi sorunlar da dahil olmak üzere bir bütün olarak bilgisayar güvenliğiyle bağlantılıdır. İnternet güvenliği İnternet Bağlantınızın Güvenliğini Kontrol Etmenin 5 Yoluİnternet bağlantınız güvenli mi? Bağlandığınız herhangi bir ağda güvende kalmak için bilmeniz gerekenler şunlardır. Daha fazla oku . Bilgisayarınıza saldırabilecek tehditlerin büyük çoğunluğu yalnızca İnternet nedeniyle ve bazı durumlarda, bir güvenlik tehdidinin hayatta kalması, bazı üst düzey sunucudaki güvenlik kusuruyla doğrudan bağlantılıdır. donanım. Ancak, ortalama bir PC kullanıcısının bunun üzerinde bir kontrolü yoktur.

Bu, sahip olduğunuz kişisel bilgisayarın korunması olarak tanımlanan PC güvenliğinin bir kale zihniyeti olduğu anlamına gelir. Kalenizi, bilinmeyenlerde duvarlarının ötesinde olabileceklerden korumak sizin sorumluluğunuzdadır. Bu zihniyet size PC güvenlik yazılımı satmak isteyen şirketler tarafından kullanılan terimlerle ifade edilir. Kelimeler gibi "güvenlik duvarı Windows için En İyi Üç Ücretsiz Güvenlik Duvarı Daha fazla oku PC güvenlik yazılımı reklamlarında ““ engelleyici ”ve“ kalkan ”bulmak kolaydır.

Bu kelimelerin PC güvenliğinin amacını açıklığa kavuşturması gerekiyor, ancak bu her zaman böyle değildir. Güvenlik yazılımı satan bir şirketten alınan bilgiler, ürünlerinin yanı sıra kafa karıştırıcı sorunlar için de taraflı olacaktır.

Bu kılavuz, PC güvenliğinin objektif, ayrıntılı ancak kolay anlaşılır bir izlenmesini sağlar. Bu kılavuzun sonunda, PC güvenliğinin tam olarak ne anlama geldiğini ve daha da önemlisi, bilgisayarınızı güvende tutmak için ne yapmanız gerektiğini öğreneceksiniz.

1.2 Bilgisayar Virüslerinin Kısa Tarihi

Bilgisayar virüsleri her zaman büyük bir tehdit olmamıştır. 1970'lerde ilk internet ağları aracılığıyla yayılan en eski virüsler (ARPANET gibi Peki interneti kim yarattı? [Açıklanan Teknoloji] Daha fazla oku ), bazen bilgisayar terminalinde bir mesaj görüntülemek dışında hiçbir şey yapmayan nispeten sıradan programlardı.

Virüsler 1980'lerin ortalarına ve sonlarına kadar ciddi bir güvenlik tehdidi olarak fark edilmeye başlanmadı. Bu dönem, ilk IBM PC uyumlu virüs olarak kabul edilen Beyin virüsü gibi bilgisayar virüsleri alanında bir dizi ilk gördü. Bu virüs, MS-DOS bilgisayarlarının önyükleme kesimini enfekte edebilir, yavaşlatabilir veya kullanılamaz hale getirebilir.

En eski kötü amaçlı yazılım bilindikten sonra, anlayışlı ineklerin gördüğü gibi virüslerin sayısı hızla arttı Biraz çevrimiçi vandalizme girme ve teknik bilgilerini akranlarına kanıtlama fırsatı. Medyanın virüslere karşı ilgisi 90'lı yılların başında yaygınlaştı ve ilk büyük virüs korkusu Michelangelo bilgisayar virüsünü çevreledi. Ondan sonra yüzlerce bilgisayar virüsü gibi, Michelangelo bir medya paniği başlattı ve dünya çapında milyonlarca veri yakında silineceğinden endişe ediyordu. Bu panik yanlış yerleştirildi, ancak henüz solmayan kötü amaçlı yazılımlara bir medya spot ışığı koydu.

Çoğalması e-mail Ücretsiz Araçlar ile E-posta Sunucusu Sorunlarını Teşhis Edin Daha fazla oku 1990'ların sonunda kötü amaçlı yazılımda bir sonraki bölümü yazdı. Bu standart iletişim biçimi, kötü amaçlı yazılımların çoğaltabileceği popüler bir yöntemdi ve hala da öyledir. E-postaların gönderilmesi kolaydır ve ekli virüslerin gizlenmesi kolaydır. E-postanın popülaritesi, kötü amaçlı yazılımların evriminde - kişisel bilgisayarların yükselişinde - daha da önemli olduğunu kanıtlayan bir trendle çakıştı. Kurumsal ağlarda genellikle güvenliklerini izlemek için para ödenen bir ekip görevlendirilirken, kişisel bilgisayarlar bu alanda eğitimi olmayan ortalama insanlar tarafından kullanılır.

Kişisel bilgisayarların yükselişi olmadan, yeni binyılda ortaya çıkan güvenlik tehditlerinin çoğu mümkün olmazdı. Solucanların daha az hedefi olur, truva atları hızlıca tespit edilir ve kimlik avı gibi yeni tehditler anlamsız olur. Kişisel bilgisayarlar kötü amaçlı yazılım yazmak isteyenlere kolay hedeflerle dolu bir alan sağlar.

Elbette anahtar, onlardan biri olmadığınızdan emin olmaktır.

2. Kötü Amaçlı Yazılım Galerisi

2.1 Geleneksel Virüs veya Truva Atı

Kötü amaçlı yazılımlar, tarihin çoğunda kullanıcı hatası nedeniyle yayılmıştır; başka bir deyişle, PC kullanıcısı bir virüsü harekete geçirmek için bir tür eylemde bulunur. Bunun klasik örneği bir e-posta eki açmaktır. Görüntü dosyası veya başka bir yaygın dosya türü olarak gizlenen virüs, kullanıcı dosyayı açtığında harekete geçer. Dosyayı açmak hatayla sonuçlanabilir veya dosya her zamanki gibi açılabilir ve kullanıcıyı hiçbir şeyin yanlış olduğunu düşünmesine kandırır. Her durumda, virüs yaymak için kullanıcının hareketini gerektiriyordu. Çoğaltma, bir programın kodundaki güvenlik açığı nedeniyle değil, aldatma yoluyla mümkün olur.

1990'ların sonunda, daha yaygın olarak virüs olarak adlandırılan bu tür kötü amaçlı yazılımlar, en tehditkar olanıydı. Çoğu kişi e-posta göndermede yeniydi ve bir ek açmanın bilgisayarlarına bulaşabileceğini bilmiyordu. E-posta hizmeti çok daha az karmaşıktı: virüs barındırabilecek etkili spam filtreleri yoktu spam gelen e-postaları veya e-postayla otomatik olarak taranan herhangi bir etkili antivirüs çözümü yoktu ekleri. Son yıllarda, bu cephelerin her ikisindeki teknolojik gelişmeler, bir virüsün gönderilmesini daha az etkili hale getirdi. ancak güvenlik yazılımı olmayan ve e-postayı açmayı düşünmeyen milyonlarca insan var ekleri.

E-posta virüsleri artık (nispeten) iyi bilinen bir tehdit olduğundan virüs tasarımı daha yaratıcı hale geldi. Virüsler artık çoğu kişinin güvenli olduğunu düşündüğü dosya türlerinde "gizlenebilir" Excel e-tabloları Büyük bir CSV Excel elektronik tablosunu ayrı dosyalara bölmeMicrosoft Excel'in eksikliklerinden biri e-tablonun sınırlı boyutudur. Excel dosyanızı küçültmeniz veya büyük bir CSV dosyasını bölmeniz gerekiyorsa, okumaya devam edin! Daha fazla oku ve PDF dosyaları. Böyle bir virüs içeren bir web sayfasını ziyaret ederseniz, bir virüsün PC'nizi web tarayıcınızdan enfekte etmesi bile mümkündür.

Bazı PC kullanıcıları, virüslerden kaçınmanın sadece sağduyu meselesidir - bilinmeyen kaynaklardan dosya indirmezseniz ve e-posta eklerini indirmezseniz iyi olacaksınız. Bu görüşe katılmıyorum. Birçok tehdit dikkatle önlenebilirken, yeni üreme ve enfeksiyon yöntemlerine sahip virüsler sürekli olarak geliştirilmektedir.

2.2 Truva atları

Truva atları, yükündeki bir virüsten farklı olsa da, yukarıda listelenen yöntemlerle bilgisayarlara bulaşabilir. Bir virüs PC'nizde kötü amaçlı kod çalıştırmaya çalışırken, Truva atı üçüncü bir tarafın bilgisayarınızın işlevlerinin bir kısmına veya tümüne erişmesini mümkün kılmaya çalışır. Truva atları, virüslerin kullanabileceği hemen hemen her yöntemle bilgisayarlara bulaşabilir. Aslında, bazı güvenlik tehditlerinin hem virüs hem de Truva atı ile ilişkili özellikleri olduğundan, hem virüsler hem de Truva atları genellikle kötü amaçlı yazılım olarak toplanır.

2.3 Solucanlar

"Solucan" terimi, verilen yükten ziyade bir virüs enfeksiyonu ve üreme yöntemini tarif eder. Bununla birlikte, bu enfeksiyon yöntemi benzersiz ve tehlikelidir, bu nedenle kendi kategorisini hak eder.

Solucan, kullanıcı herhangi bir işlem yapmadan bir bilgisayarı enfekte edebilen kötü amaçlı yazılımdır (bilgisayarını açıp İnternet'e bağlamanın yanı sıra). Genellikle virüslü bir dosyada saklanmaya çalışan daha geleneksel kötü amaçlı yazılımların aksine, solucanlar bilgisayarları ağ güvenlik açıkları yoluyla enfekte eder.

Stereotipik solucan kendi kopyalarını spam olarak rastgele dağıtarak I. P. adresler Sahte IP Adresi Nasıl Kullanılır ve Çevrimiçi Kendinizi MaskelersinizBazen IP adresinizi gizlemeniz gerekir. IP adresinizi maskelemenin ve anonimlik için kendinizi çevrimiçi gizlemenin bazı yolları. Daha fazla oku . Her kopyanın belirli bir ağ güvenlik açığına saldırmak için talimatları vardır. Güvenlik açığı olan rasgele hedeflenen bir bilgisayar bulunduğunda, solucan PC'ye erişmek ve yükünü vermek için ağ güvenlik açığını kullanır. Bu durumda, solucan daha sonra yeni virüs bulaşmış PC'yi daha rastgele I.P. adresler, sürecin baştan başlayarak.

Üstel büyüme burada anahtardır. Ocak 2003'te piyasaya sürülen SQL Slammer solucanı, ilk sürümünden sonraki 10 dakika içinde yaklaşık 75.000 bilgisayarı bulaştırmak için bu yöntemi kullandı. (Kaynak: telli)

Bununla birlikte, birçok PC güvenlik tehdidinde olduğu gibi, “solucan” terimi çok çeşitli kötü amaçlı yazılım tehditlerini kapsar. Bazı solucanlar, bir sisteme bulaştıklarında kendilerini e-posta ile otomatik olarak spam göndermek için e-posta güvenliğinde kusurlar kullanarak yayılırlar. Diğerlerinin hedefi çok fazladır. Yeni bir bilgisayar solucanı olan Stuxnet, birçoğunun özellikle İran’ın nükleer araştırma programına saldırmak için tasarlandığına inandığı bir koda sahip olduğu bulundu. (Kaynak: Bruce Schneier)

Bu solucanın binlerce bilgisayara bulaştığı tahmin edilirken, gerçek yükü sadece solucan belirli bir ağ türüyle karşılaştığında etkili olur - İran'ın uranyum için kullandığı tür üretim. Hedef kim olursa olsun, Stuxnet'in karmaşıklığı, otomatik olarak çoğalan bir solucanın, kullanıcıları en ufak bir ipucuna sahip olmadan sistemleri nasıl etkileyebileceğine harika bir örnek sağlar.

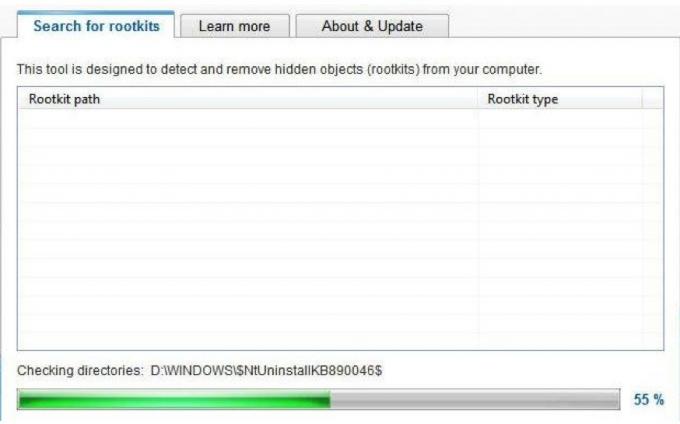

2.4 Kök setleri

Özellikle kötü amaçlı bir kötü amaçlı yazılım olan rootkit'ler, bir bilgisayara ayrıcalıklı erişim elde edebilir ve yaygın antivirüs taramalarından gizleyebilir. Rootkit terimi temel olarak belirli bir faydalı yük tipini tanımlamanın bir aracı olarak kullanılır. Rootkit'ler sistemleri enfekte edebilir ve herhangi bir sayıda taktik kullanarak kendilerini çoğaltabilir. Solucanlar gibi çalışabilirler veya görünüşte meşru dosyalarda kendilerini gizleyebilirler.

Örneğin, güvenlik uzmanları Sony tarafından dağıtılan bazı müzik CD'lerinin Windows PC'lerde kendisine yönetici erişimi verebilen, çoğu virüs taramasından kendini gizleyebilen ve uzaktan kumandaya veri iletebilen rootkit yer. Bu, görünüşe göre, yanlış yönlendirilmiş bir kopya koruma planının bir parçasıydı.

Birçok yönden bir rootkit’in yükü normal bir virüs veya Truva Ağı ile aynı hedeflere ulaşmaya çalışır. Yük, dosyaları silmeye veya bozmaya çalışabilir veya tuş vuruşlarınızı günlüğe kaydetmeye çalışabilir veya şifrelerinizi bulmaya ve sonra üçüncü bir tarafa iletmeye çalışabilir. Bunların hepsi bir virüs veya Truva Atı'nın yapmaya çalışabileceği şeylerdir, ancak rootkit'ler işlerini yaparken kendilerini gizlemede çok daha etkilidir. Rootkit'ler, işletim sistemi içindeki güvenlik kusurlarını kullanarak kendisini kritik olarak gizlemek için işletim sistemini bozar. sistem dosyası veya ciddi durumlarda kendini kritik sistem dosyalarına yazın, bu da işletim sistemine zarar vermeden kaldırmayı imkansız hale getirir sistemi. (Kaynak: telli)

İyi haber şu ki, rootkit'lerin kodlanması diğer birçok kötü amaçlı yazılım türünden daha zordur. Bir rootkit bir bilgisayarın işletim sistemine ne kadar derin girerse, rootkit o kadar zor olur rootkit kodundaki herhangi bir hata hedeflenen bir PC'yi çökertebileceği veya virüsten koruma yazılımını değiştirebileceği için yazılım. Bu PC için kötü olabilir, ancak rootkit'i ilk başta saklamaya çalışmayı ortadan kaldırır.

2.5 Kimlik Avı ve Pharming

1990'larda kötü amaçlı yazılım dünyası bugünle karşılaştırıldığında ilginç görünüyor. O zamanlar, kötü amaçlı yazılımlar genellikle yeteneklerini göstermek ve akranları arasında ün kazanmak isteyen hackerlar tarafından yazılmıştır. Verilen hasar şiddetliydi, ancak genellikle virüs bulaşan bilgisayarlarla sınırlıydı. Bununla birlikte, modern kötü amaçlı yazılımlar genellikle kişisel bilgileri çalmak isteyen suçlular tarafından kullanılan bir araçtan başka bir şey değildir. Bu bilgiler daha sonra kredi kartlarını ele geçirmek, yanlış kimlikler oluşturmak ve mağdurun yaşamı üzerinde ciddi bir etkisi olabilecek her türlü yasadışı etkinliği gerçekleştirmek için kullanılabilir.

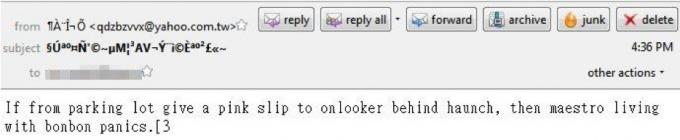

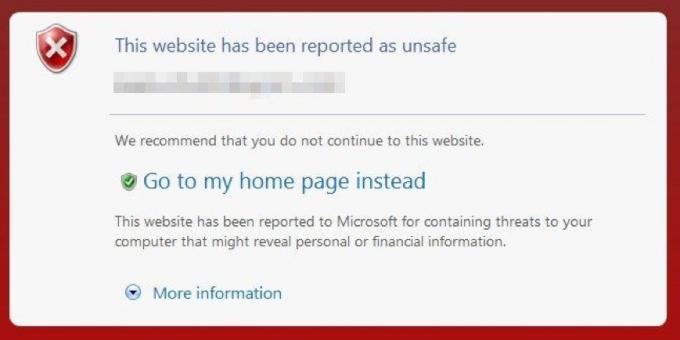

E-dolandırıcılık Yeni Bilgisayar Virüsleri ve Kimlik Avı E-postaları Hakkında Anında Uyarı Alın Daha fazla oku ve Pharming, PC güvenlik tehditlerinin ceza unsurunu en iyi şekilde gösteren tekniklerdir. Bu tehditler önemli ancak PC'nize teknik olarak hiç saldırmıyor. Bunun yerine PC'nizi sizi aldatmak ve önemli bilgileri çalmak için kullanırlar.

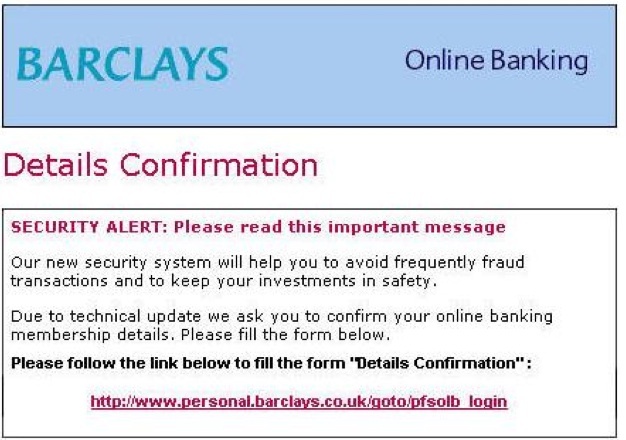

Bu terimlerin her ikisi de yakından ilişkilidir. Pharming, bir kişiyi sahte bir web sitesine yönlendirmek için kullanılan bir tekniktir. Kimlik avı, güvenilir bir varlık olarak poz vererek özel bilgileri toplama eylemidir. Teknikler genellikle el ele gider: bir pharming tekniği, bir kişiyi sahte bir web sitesine gönderir ve bu daha sonra kişiden özel bilgileri "phishing" için kullanılır.

Bu tür saldırıların klasik örneği, bankanızdan gönderilmiş gibi görünen bir e-posta ile başlar. E-posta, bankanızın çevrimiçi sunucularının güvenlik ihlali olduğundan şüphelenildiğini ve kullanıcı adınızı ve şifrenizi değiştirmeniz gerektiğini belirtir. Size bankanızın web sitesi gibi görünen bir bağlantı sağlanır. Tarayıcınızda açıldığında sayfa mevcut kullanıcı adınızı ve şifrenizi onaylamanızı ve ardından yeni bir kullanıcı adı ve şifre girmenizi ister. Bunu yaparsınız ve web sitesi işbirliğiniz için teşekkür eder. Bir sonraki gün, tarayıcınızdaki yer işaretini izleyerek bankanızın web sitesine giriş yapmaya çalışana kadar hiçbir şeyin yanlış olduğunu anlamıyorsunuz.

2.6 Kötü Amaçlı Yazılım - Tümünü Yakala

Yukarıdaki haydutlar belirli özelliklere sahip ciddi problemler olarak kabul edilirken, hala güvenlik tehditlerinin ekosistemi farklı ve sürekli olduğu için tehditleri sınıflandırmak zor değiştirme. Bu nedenle kötü amaçlı yazılım terimi çok sık kullanılır: bilgisayarınıza zarar vermeye çalışan veya size zarar vermek için bilgisayarınızı kullanmaya çalışan her şey için mükemmel bir yakalamadır.

Artık en yaygın PC güvenlik tehditlerinden bazılarını bildiğinize göre, bunlar hakkında neler yapabileceğinizi merak ediyor olabilirsiniz. Bu tartışmaya başlamak için en iyi yer işletim sistemleri.

3. Masum Uygarlıklar: İşletim Sistemlerinin Güvenliği

Kullandığınız işletim sisteminin, bilmeniz gereken kötü amaçlı yazılım tehditleri ve bunlarla mücadele etmek için kullanabileceğiniz yöntemler üzerinde önemli bir etkisi vardır. Kötü amaçlı yazılım, çoğu durumda, belirli bir işletim sistemindeki belirli bir istismardan yararlanmak üzere programlanır. Windows'ta bir ağ güvenlik açığından yararlanmak için kodlanan kötü amaçlı yazılımlar, ağ kodu çok farklı olduğu için OS X bilgisayarlara bulaşamaz. Aynı şekilde, bir Windows XP bilgisayarında bulunan sürücü dosyalarını silmeye çalışan bir virüsün, Linux makinesini etkilememesi nedeniyle sürücüler tamamen farklıdır.

Seçtiğiniz işletim sisteminin PC'nizin genel güvenliği üzerinde diğer tüm değişkenlerden daha büyük bir etkisi olduğunu söylemek doğru olur. Bunu göz önünde bulundurarak, bazı yaygın işletim sistemlerine ve güvenlikle nasıl başa çıktıklarına hızlı bir göz atalım.

3.1 Windows XP

2001 yılında piyasaya sürülen Windows XP, kısa sürede Microsoft’un en çok beğenilen işletim sistemi haline geldi. Geliştirmeler sunan ancak Windows 95, 98 ve ME kullanıcılarına aşina kalan nispeten basit arayüzü ile sevildi. Yeni bir Windows işletim sistemi için nispeten zayıf olduğu kanıtlandı ve daha yeni Windows işletim sistemlerini işleyemeyen eski makinelerde çalışabiliyor.

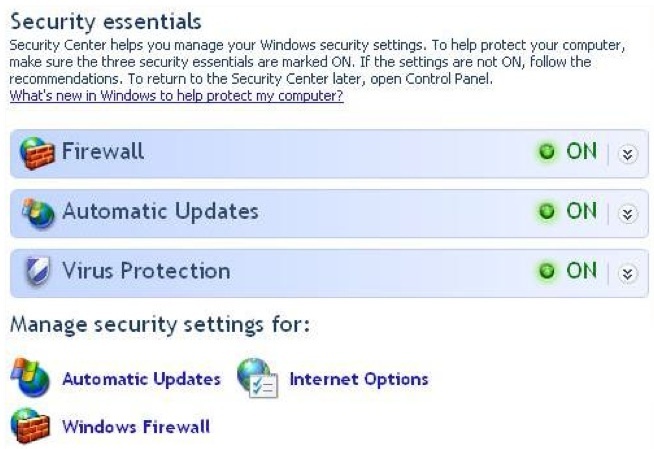

Piyasaya sunulduğu sırada Windows XP, önceki Windows işletim sistemlerine göre bazı önemli güvenlik geliştirmeleri getirdi. Boş ağ hesapları veya sertifika hataları kullanarak Windows sistemleriyle karıştırmayı kolaylaştıran bazı güvenlik deliklerini kapattı. Windows XP’nin güvenliği, Windows Güvenlik Merkezi'nin kullanıma sunulmasıyla birlikte Windows XP Service Pack 2'ye büyük bir katkı sağladı. Windows XP bilgisayarlarının kötü amaçlı yazılımdan koruma yazılımı tarafından korunup korunmadığını ve uygun güvenlik güncellemelerine sahip olup olmadığını öğrenmeleri daha kolay Kurulmuş.

Bununla birlikte, Windows XP neredeyse on yaşında bir işletim sistemidir ve yıllar boyunca bilgisayar korsanları tarafından acımasızca saldırıya uğramıştır. Windows XP'nin popülaritesi, mümkün olduğunca çok bilgisayara bulaşmak isteyen kötü amaçlı yazılımlar için bariz bir seçimdir. Ayrıca, Windows XP'nin Windows 7'de standart olan bir dizi gelişmiş güvenlik özelliğine erişimi yoktur.

Genel olarak, Windows XP şu anda güvenlik açısından mevcut olan en kötü ortak işletim sistemidir. Yeni güvenlik özelliklerinden yoksundur, kötü amaçlı yazılımları kodlayanlar tarafından iyi anlaşılır ve sık sık saldırıya uğrar.

3.2 Windows 7

Microsoft'un en son işletim sistemi olan Windows 7, ağır eleştirilen Windows Vista'nın iyileştirilmesidir (bu bölümdeki bilgiler çoğunlukla Vista için de geçerlidir). Windows 7'nin çalıştırılması Windows XP kadar kolay değildir, ancak güvenlikle ilgili özellikler de dahil olmak üzere birçok yeni özellik sunar.

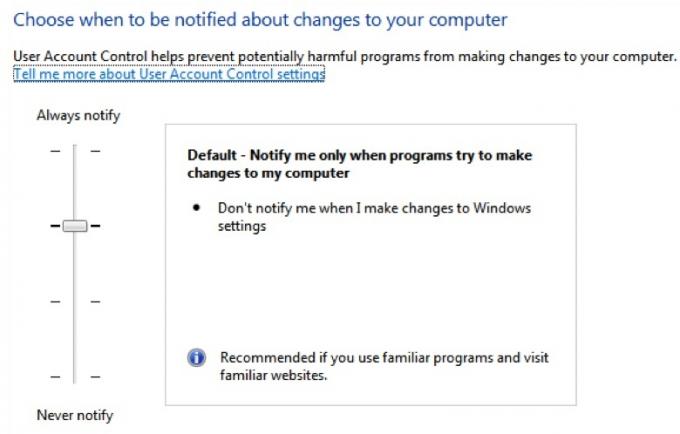

Örneğin, Kullanıcı Hesabı Denetimi Vista'da tanıtılan ve Windows 7'de bulunan yeni bir özelliktir. İlk geldiğinde, UAC medyada yaygın olarak alay edildi - Apple bile bu konuda bir reklam yaptı. Bu garip bir hareket çünkü OS X benzer işlevselliğe sahip ve güvenlik söz konusu olduğunda UAC çok önemli. Programların izinsiz sisteminize yüksek erişim ayrıcalığı elde edememesini sağlayarak bilgisayarınızı korur. UAC'den önce, kötü amaçlı yazılım bunu daha akıllıca bilmeden kolayca yapabilirdi.

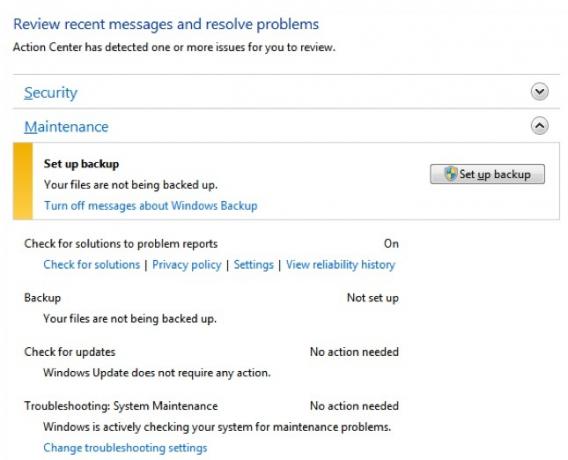

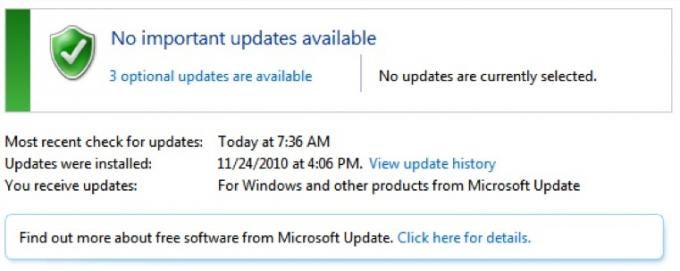

Microsoft ayrıca, Window’un önemli güvenlik bilgilerini kullanıcılara iletme yeteneğini daha da geliştiren iyileştirmeler yaptı. Güvenlik Merkezi artık Windows Eylem Merkezi olarak adlandırılıyor ve önemli güncellemeleri otomatik olarak almak ve işlem yapılması gerektiğinde kullanıcılara bildirmek her zamankinden daha iyi bir iş çıkarıyor. Bu çok önemlidir, çünkü yamalı olmayan bilinen güvenlik açıkları tercih ettiğiniz işletim sistemi ne olursa olsun bir yükümlülüktür.

Windows 7, Microsoft'un Windows XP'nin oluşturulması sırasındaki tutumundan çok daha makul olan güvenliğe yönelik bir tutumdan da yararlanır. Microsoft'un XP'nin piyasaya sürülmesinin ilk yılında yama yapmak zorunda kaldığı güvenlik açıklarının sayısını Vista'nın piyasaya sürülmesinin ilk yılıyla karşılaştırdığınızda bu durum kolayca görülebilir. Windows XP'de 65 güvenlik açığı düzeltildi, Windows Vista'da ise yalnızca 36 güvenlik açığı düzeltildi.

Ne yazık ki, Windows 7, popülaritesi nedeniyle kötü amaçlı yazılım tarafından yoğun bir şekilde hedeflenmektedir. Windows hala dünyanın çoğu tarafından kullanılan işletim sistemidir, bu nedenle onu hedeflemek için kötü amaçlı yazılım mantıklıdır. Bu nedenle, Windows 7 kullanıcıları hala çok sayıda güvenlik tehdidiyle karşı karşıyadır.

3.3 Mac OS X

Mac OS X hala modern hissediyor, ancak özünde oldukça eski bir işletim sistemi. İlk sürüm 2001'de piyasaya sürüldü ve Windows XP kadar eski hale geldi. Ancak Apple, güncellemelere Microsoft'tan çok farklı bir yaklaşım getiriyor. Redmond'daki insanlar genellikle büyük sürümlere odaklanırken, her beş yılda bir yeni işletim sistemleri veya Apple ekibi, işletim sisteminin başlangıcından bu yana OS X'i sekiz kez güncelledi serbest bırakmak.

Bu sürümler genellikle birkaç güvenlik güncelleştirmesi içerir ve Apple, Windows'unkinden çok daha fazla güvenlik sunmakla ün kazanmıştır. Bununla birlikte, bu itibar daha yakından incelendiğinde parçalanma eğilimindedir. OS X'i hedef alan kötü amaçlı yazılım mevcut ve Apple, güvenlik hatalarını yaklaşık aynı Microsoft sıklığına sahip olacak şekilde düzeltmek zorunda. Secunia olarak bilinen bir güvenlik şirketinden 2004 tarihli bir rapor, bir önceki yılda Mac OS X'in 36 güvenlik açıkları, Windows XP'den yalnızca on tane daha az - ancak, OS X güvenlik açıklarından daha yüksek bir oranda yararlanılabilir İnternet. (Kaynak: TechWorld)

Daha yakın zamanda, Apple, en yenisi 134 güvenlik açığını ele alan bir dizi büyük güvenlik yaması yayınlamak zorunda kaldı. (Kaynak: FierceCIO).

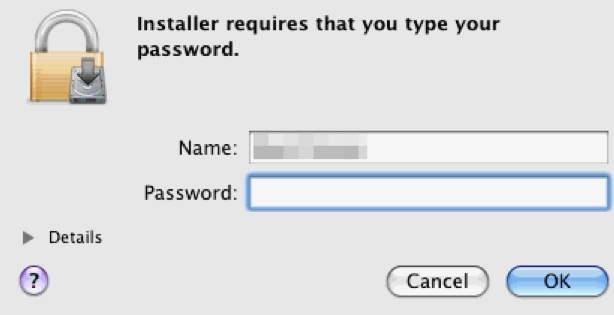

Bu, Mac OS X'in güvenli olmadığı anlamına gelmez. OS X’in UNIX mirasından kaynaklanan bir avantaj, önemli dosyalarda ve ayarlarda değişiklik yapmak için "kök" olarak oturum açma gereksinimidir (Window’un UAC temelde bunu taklit etme girişimidir). Ancak, talihsiz sayıda kullanıcı, OS X'in göreceli belirsizliği nedeniyle güvenlik tehditlerine karşı bağışık olduğuna inanıyor gibi görünüyor. Bu konuda bir ölçüde doğruluk olsa da, OS X bilgisayarları için güvenlik tehditleri vardır ve Windows'u hedefleyenler kadar zararlı olabilir. Mac OS X'in güvenliği de ince bir dizi güvenlik paketi tarafından engelleniyor.

3.4 Linux

Çoğu PC sahibi asla Linux çalıştıran bir bilgisayarı kullanmaz. Bununla birlikte, Linux artık geçmişte olduğundan daha erişilebilir. Ücretsiz Linux varyantları, Ubuntu GNOME Masaüstünü Hızlandırmanın 6 YoluGNOME, çoğu Linux dağıtımında aldığınız masaüstü arayüzüdür. İşleri hızlandırmak ister misiniz? Bu ince ayarlar GNOME deneyiminizi geliştirecektir. Daha fazla oku ve Jolicloud Jolicloud: Aradığınız Netbook için İşletim Sistemi İndir Daha fazla oku , sağlam ve bilgisayardan beklediğiniz e-postanızı okuma ve web'e göz atma gibi temel işlevleri sağlayan bir grafik kullanıcı arayüzü sunar.

Linux, OS X gibi, kullanıcıların önemli dosya ve ayarlarda değişiklik yapabilmesi için bir “kök” hesapta oturum açmasını gerektirir. Linux ayrıca, belirsizliğin yol açtığı güvenlikten de büyük yarar sağlar. Linux kullanıcı tabanı küçüktür ve kötü amaçlı yazılımları daha da kötüleştirmek için, kullanıcı tabanı belirli bir Linux varyantına yapışmaz. Temel kod genellikle aynı olsa da, Linux'un farklı varyantlarında küçük değişiklikler var - ve birçok gelişmiş Linux kullanıcısı kendi özel özelliklerinde kodlama yapacak kadar ileri gidiyor. Bu, kitlesel Linux kullanıcılarına saldırmayı zor ve aynı zamanda anlamsız bir teklif haline getirir. Kredi kartı numaralarını toplamak istiyorsanız, Linux'u hedeflemenin yolu yoktur.

Masaüstü Linux'un niş doğası, güvenliği hakkında konuşmayı zorlaştırır. Güvenlik açıkları gerçekten de Linux sistemlerinde vardır ve bu güvenlik açıkları her zaman Windows'ta bulunan güvenlik açıkları kadar hızlı bir şekilde yamalanmaz. (Kaynak: eWeek) Ancak, Linux işletim sistemleri aslında güvenlik tehditlerinden daha az etkilenir ve tehditler genellikle daha az şiddetlidir.

3.5 Özet - Hangisi En İyisi?

Genel olarak, güvenlik, kullanıcıların güvenlik tehditlerinden etkilenme sıklığına göre ölçülürse Mac OS X ve Linux açıkça Windows'dan daha üstündür. Bu, Microsoft'un direksiyon başında uykuda olduğu anlamına gelmez. Bu sadece dünyamızın gerçeğidir. Windows açık ara en popüler işletim sistemidir ve sonuç olarak kötü amaçlı yazılımlar genellikle Windows bilgisayarları hedef alacak şekilde kodlanır.

Öte yandan, Windows bilgisayarların üstün antivirüs paketlerine erişimi vardır ve Windows 7'deki Windows Eylem Merkezi'nin eşleri yoktur. Bu, Windows kullanıcılarının ortaya çıktığında bir güvenlik sorununun farkında olma olasılığının daha yüksek olduğu anlamına gelir, ancak bunu ölçmeye çalışmak imkansızdır.

Yine de, nedenleri ne olursa olsun, Windows kullanıcılarının OS X veya Linux kullanıcılarından daha kötü amaçlı yazılımlardan etkilenme ihtimalinden kurtulmak imkansızdır.

4. İyi Güvenlik Alışkanlıkları

4.1 Kıyametin E-posta Gelen Kutusundan Kaçınma

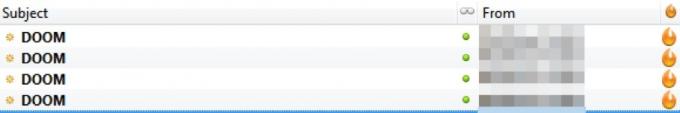

Ah, e-posta. Bir zamanlar çoğu kötü amaçlı yazılım için birincil çoğaltma yöntemiydi. Bir e-postaya bir virüs eklenmiş, havalı bir program veya belge olarak gizlenmiş ve daha sonra neşeli yoluna gönderilmiştir. E-postayı açın ve - bam! - virüs kaptın.

O zaman bu tür bir aldatmaca hileli bir zirveye benziyordu. Bugün, kötü amaçlı yazılım üretimi ve enfeksiyonu gibi basit araçlar ilginç görünüyor - gitmek güzel olurdu e-posta eklerinden kaçınmanın bilgisayarınızı büyük çoğunluğundan koruduğu bir dünyaya dönüş tehditleri.

Spam filtreleri ve otomatik antivirüs koruması, kötü amaçlı yazılımların e-posta yoluyla etkili bir şekilde yayılmasını ve çoğu kullanıcı artık bilinmeyen bir kaynaktan bir ek açmaktan daha iyi biliyor (ve daha iyi bilmiyorsanız - şimdi siz yapmak!)

Ancak, kötü amaçlı yazılım, kötü amaçlı yazılım e-postasını güvenilir görünen bir şey olarak gizleyen otomatik çoğaltma yöntemleri kullanılarak telafi edilmiştir. Örneğin, ebeveyninizin bilgisayarını enfekte eden kötü amaçlı yazılımlar, onlardan başlık ile size bir e-posta gönderebilir “Yakın zamanda bir tatilde çekilmiş fotoğraflar.” Ebeveyniniz tatilde olmasaydı, muhtemelen hile yapmaya devam edersiniz. Bununla birlikte, herkesin ebeveynleri bazen tatile gider - ve eğer siz uluslararası bir seyahatten yeni döndüyseniz, eki açabilirsiniz.

Temel kural şudur - eğer ekin zaten size gönderileceğini bilmediğiniz bir şeyse, açmadan önce gönderenle onaylayın. Alternatif olarak, dosyayı istediğiniz kötü amaçlı yazılımdan koruma uygulamanızla tarayabilirsiniz. Ancak, hiçbir güvenlik yazılımının her güvenlik tehdidini algılayamayacağı konusunda uyarılmalıdır.

Kötü amaçlı yazılım her zaman bir sorun olsa da, kimlik avı şüphesiz şu anda tespit edilmesi en aldatıcı ve zor olan tehdittir. Her zaman bankanızdan, işvereninizden veya başka bir kurumdan gelen beklenmedik e-postalara karşı dikkatli olun. Hiçbir yasal kurum size e-posta ile gönderilen bir bağlantı sunarak sizden kullanıcı adınızı ve şifrenizi girmenizi istemeyecektir!

Aslında, size bir kurumdan gönderilen herhangi bir bağlantıyı asla doğrudan açmamak iyi bir fikirdir. Örneğin, bankanız aylık e-ekstrenizi vermek için sizinle iletişim kuruyorsa, bankanın ana sayfasına gidip hesabınıza giriş yaparak bu bilgilere erişilebilir olmalıdır.

4.2 Güvenli Sörf İçin Dikkat Edilmesi Gereken Hususlar

Web'de gezinme her zaman birçok kullanıcının tehdit ettiği birtakım güvenlik tehditleri sundu. E-postada olduğu gibi, genellikle bilinmeyen kaynaklardan dosya açmaktan kaçınırsanız mükemmel bir şekilde korunacağınız varsayılır. İndirdiğiniz dosyalar konusunda titiz olmak elbette son derece iyi bir fikirdir. Ancak bu tek başına PC'nizi düzgün bir şekilde korumak için yeterli değildir.

Endişelenmeniz gereken güvenlik açıklarının çoğu, web tarayıcınızdaki bir güvenlik sorunu veya Java veya Adobe Flash gibi önemli bir eklenti nedeniyle var. Flash gibi ürünler, web geliştiricilerinin etkileşimli web deneyimleri oluşturmasını çok kolaylaştırır aksi takdirde gerçekleştirilebileceklerin çok ötesinde, ancak eklenen karmaşıklık güvenlik ile sonuçlanma eğilimindedir delikleri. Java Java Uygulama Örnekleri için En İyi 5 Web Sitesi Daha fazla oku , Flash, Shockwave, ActiveX ve diğer web geliştirme araçları, güvenlik kusurları bulunduktan sonra tekrar tekrar yamalanmıştır. Bu kusurlar da gülecek bir şey değildir - bazıları bir saldırının sadece bir kişiyi kötü amaçlı kodla web sitesine çekerek bir bilgisayarın tam kontrolünü ele geçirmesini mümkün kılar.

(Kaynak: ESecurityPlanet)

Kötü amaçlı web siteleri Google arama sonuçlarının üstünde nadiren bulunur. Bu siteler genellikle spam e-posta, rasgele anlık iletiler ve sosyal medya aracılığıyla yayılır. Bununla birlikte, güvenilir bir web sitesi bile bazen bir güvenlik tehdidi haline gelebilir. Kötü amaçlı yazılımlar web sunucularına da bulaşabilir ve bazı durumlarda bu, web sitesinin sahibinin bilgisi olmadan kötü amaçlı yazılım yaymasına neden olabilir.

Tüm kötü amaçlı tehditlere karşı en iyi savunmanız, web tarayıcınızın ve ilişkili eklentilerinin güncel kalmasını sağlamaktır - bu bölümün ilerleyen kısımlarında daha fazla tartışacağız.

4.3 Bağlantıları Kontrol Etme - Düşündüğünüz Yere Gidiyorlar mı?

E-postaları ve anlık mesajları nasıl ele aldığınız konusunda dikkatli olmak akıllıca olacaktır, ancak bağlantılar söz konusu olduğunda basit bir tıklama yok politikası her zaman pratik değildir. Gerçekten de, bazı sosyal ağ siteleri var - heyecan Twitter Güncellemelerini Zamanlamak İçin En İyi 6 Araç Daha fazla oku - bağlantılara büyük ölçüde bağımlı olan. Bağlantılar olmasaydı, Twitter çoğunlukla anlamsız olurdu.

Bu, kullanıcıları tehlikeli bir konuma sokar. Bir yandan, Twitter gibi bir sosyal ağ sitesi çok eğlenceli olabilir ve arkadaşlarınızla iletişiminizi kaybedebileceğiniz sekmeleri tutmayı kolaylaştırabilir. Öte yandan, sadece sosyal ağ sitesini kullanmak sizi daha fazla risk altına sokabilir ve daha da kötüsü, bağlantılar sizi gerçek web sayfasına yönlendiren küçük URL'ler kullanılarak paylaşılır.

Neyse ki, aslında bağlantıyı tıklamadan önce sizin için peçe kaldıran bir web sitesi kullanarak bir web bağlantısının gerçek konumunu kolayca keşfedebilirsiniz. Kullanmayı severim TrueURL ancak birkaç Google aramasıyla çeşitli türlerde benzer siteler bulabilirsiniz.

4.4 Yazılımınızı Güncelleme - En Önemli Adım

Çoğu güvenlik tehdidi, yazılımdaki istismar edilebilen güvenlik kusurları nedeniyle gelişir. Dikkatli davranmak, bilgisayarınızın potansiyel olarak tehlikeli durumlardan uzak tutulmasına yardımcı olur, bu da kötü amaçlı yazılımların bilgisayarınıza bulaşma olasılığının azalması anlamına gelir. Ama bu savaşın sadece yarısı. Diğer yarısı, PC'nizi bir güvenlik tehdidine maruz bıraksanız bile tehlikeye atılmamasını sağlayan eylemler gerçekleştirmektir. Bunu nasıl yapıyorsun? Bilgisayarınızın yazılımının güncel olduğundan emin olarak.

İşe gitmek için evinizden ayrıldığınızı düşünün. Normalde, ayrılırken kapınızı kilitlersiniz. Bununla birlikte, zaman zaman kapınızı kilitlemeyi unutabilirsiniz, böylece birisinin evinize girmesini ve güvenliğini ihlal etmesini mümkün kılabilirsiniz. Kimse kapısını bilerek kilitlemeyi unutmaz, ama yine de olur. Bu bir hata.

Yazılım programcıları da hata yapar. Ancak, hata fark edildikten sonra, genellikle kapınızı kilitlemediğinizi hatırlarsanız, geri dönüp eve dönebileceğiniz gibi, genellikle yamanır. Bununla birlikte, yazılımınızı güncel tutmamayı seçerseniz, kapınızı çevirmemeyi ve kapıyı kilitlememeyi tercih edersiniz. Değerli eşyalarınızı güvenli bir yere koyarak, perdelerinizi kapalı tutarak ve ön bahçenize büyük bir “KÖPEK DİKKAT” işareti koyarak riskinizi azaltabilirsiniz. Bununla birlikte, kapınızın kilidinin açık olduğu gerçeği kalır - ve onu kilitlemediğiniz için, herkes içeri girebilir.

Umarım bu, yazılımı güncel tutmanın neden önemli olduğunu gösterir. Kanımca, yazılımı güncel tutmak, bir kişinin geliştirebileceği en önemli güvenlik alışkanlığıdır. Bu kusur bilinmeden ve yama yapılmadan önce, bir güvenlik açığının vurduğu şanssız birkaç kişiden biri olmanız her zaman mümkündür. Bununla birlikte, günümüzde çoğu şirket güvenlik sorunlarına hızlı bir şekilde yanıt vermektedir, bu nedenle yazılımınızı güncel tutmak güvenliğinizi önemli ölçüde artırır.

4.5 Antivirüs Korumasını Kullanın

Bir bakıma, bu ipucu söylemeden geçebilir. Yine de, bence, kötü amaçlı yazılım önleme uygulamaları için kendilerini çok havalı düşünen arkadaşlarla konuştum. Onlar sadece dolandırıcılık, savunuyorlar - aptalca bir şey yapmazsan kötü amaçlı yazılım almayacaksın.

Kılavuz boyunca bu varsayımın neden yanlış olduğunu tartıştım. Gerçek şu ki, kötü amaçlı yazılımdan koruma, e-posta eklerinden kaçınmak ve ziyaret ettiğiniz web sitelerine dikkat etmek kadar basit değildir. Kapsamlı PC güvenliği kapsamlı bir yaklaşım gerektirir ve kötü amaçlı yazılım önleme paketleri, güvenlik duvarları ve diğer programları içerir. Mevcut güvenlik yazılımı, korudukları tehditler kadar çeşitlidir, bu yüzden neyin mevcut olduğuna bir göz atalım.

5. Koruma Yöntemleri

5.1 Kötü Amaçlı Yazılımdan Koruma Yazılımı

2. bölümde, bilgisayarınıza bulaşabilecek çeşitli kötü amaçlı yazılım türlerine bir göz attık. Bu tehditlerden ilk üçü, kötü amaçlı yazılımdan koruma yazılımının özellikle müdahale etmek ve korumak için tasarlanmış olanlardır.

Piyasada çok sayıda kötü amaçlı yazılım önleme ürünü var - burada listelenemeyecek kadar çok. Ancak, bu programların ortak bir amacı vardır. Bilgisayarınıza virüs bulaşmış olabilecek kötü amaçlı yazılımları tespit etmek ve ardından kaldırmak için vardırlar.

Ayrıca virüs bulaşmış dosyaları keşfedildikleri anda "karantinaya alarak" kötü amaçlı yazılımın neden olabileceği zararı sınırlamaya çalışırlar.

Çoğu kötü amaçlı yazılımdan koruma yazılımı bunu çeşitli şekillerde ele alır. İlk ve en eski yöntem imza algılamadır. Bu algılama şekli, bir dosyanın taranmasını ve belirli kötü amaçlı yazılımlar tarafından kullanıldığı bilinen kodu aramayı içerir. Bu algılama yöntemi güvenilirdir, ancak yepyeni tehditlerle başa çıkamaz. Bir imza yalnızca kötü amaçlı yazılımdan koruma yazılımının bilinen tehditlere sahip veritabanına eklendikten sonra algılanabilir ve bir tehdit, daha önce yayınlanana kadar genellikle bilinmez.

“Gerçek zamanlı” koruma, eylemde kötü amaçlı yazılım yakalamanın popüler bir yöntemidir. Bu koruma biçimi imzalara dayanmaz, bunun yerine PC'nizde çalışan yazılımın davranışını izler. Belirli bir program garip davranmaya başlarsa - izin istiyorsa, olmamalıdır veya değişiklik yapmaya çalışmalıdır. olağandışı dosyalara - bu fark edilir ve programın dosya sisteminizde herhangi bir hataya neden olmasını durdurmak için önlem alınır. Farklı şirketler “gerçek zamanlı” korumayı farklı şekillerde uygularlar, ancak eylemde kötü amaçlı yazılım yakalama hedefi aynıdır.

Panda Cloud Antivirus ve Norton Internet Security 2010 gibi bazı ürünlerde piyasaya sürülen bir başka yeni tespit şekli de bulut korumasıdır. Bu yöntem, belirli dosyalar ve bağlantılar gibi kötü amaçlı yazılımların kökenlerine odaklanır. Kötü amaçlı yazılımdan koruma yazılımını kullanan biri bir dosya açar ve virüs bulaşmışsa, bu dosya adı bir tehdit olarak kaydedilir ve bu bilgiler kullanılabilir hale gelir. Amaç, kullanıcıların dosyaları açmasını veya güvenlik tehdidi içerebilecek bağlantıları izlemesini önlemektir.

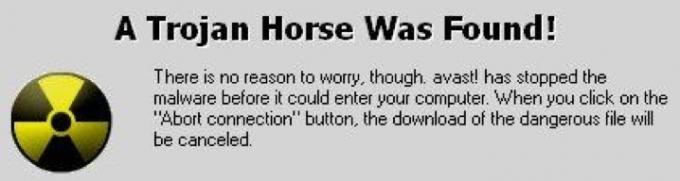

Bir tehdit algılandığında, tehdidin yayılamayacağından emin olmak genellikle “karantinaya alınır”. Daha sonra tehdidi kaldırmayı deneyebilirsiniz. Kötü amaçlı yazılımdan koruma yazılımı genellikle algıladığı her tehdidi kaldıramaz, ancak tehdit karantinaya alınmış bir durumda kaldığı sürece güvenliğiniz genellikle bozulmaz.

Kötü amaçlı yazılımdan koruma yazılımına karşı yapılan şikayetlerin çoğu yeni tehditlerle ilgilidir. Kötü amaçlı yazılımdan koruma yazılımı bilinen bir öğedir ve yeni kötü amaçlı yazılımlar tarafından atlanabilir. Bu nedenle kötü amaçlı yazılımdan koruma yazılımı aşırı sıklıkta güncellenir - sürekli olarak yeni tehditler keşfedilir. Ancak bu, kötü amaçlı yazılımdan koruma yazılımının işe yaramaz olduğu anlamına gelmez. Bilinen tehditlerin sayısı bilinmeyen tehditlerden çok daha fazladır.

Bununla birlikte, satın aldığınız veya indirdiğiniz yazılımlar konusunda dikkatli olmanız gerekir. En etkili ve en az etkili ürünler arasında büyük bir boşluk var gibi görünüyor ve inovasyon oranı yüksek. Örneğin, Norton sadece birkaç yıl önce korkunçtu, ancak Norton 2010 ürünleri mükemmeldi. Kötü amaçlı yazılımdan koruma yazılımı hakkında güncel bilgi ve incelemeler için, PC güvenlik ürünlerini objektif olarak test etmeye adanmış kar amacı gütmeyen bir kuruluş olan AV-Comparatives'e (av-comparative.org) bakın.

5.2 Güvenlik Duvarları

En ciddi PC güvenlik tehditlerinin önemli bir kısmı, işlevini yerine getirmek için etkin bir İnternet bağlantısına dayanmaktadır. Sabit sürücünüzü bozmak, popoda büyük bir acıdır, ancak bir yedek tutarak ona karşı koruyabilirsiniz. Birisi kredi kartı numaranızı veya başka bir hassas kişisel bilgilerinizi almayı başarırsa, hasar PC'nizin çok ötesine uzanabilir. Bu, yalnızca bilgisayarınıza yüklenen kötü amaçlı yazılım bilgilerinizi üçüncü bir tarafça kullanılabilir kılıyorsa gerçekleşebilir. Bu veriler genellikle mümkün olan en kolay yol olan İnternet'e iletilir.

Bunu önlemek bir güvenlik duvarının görevidir. Güvenlik duvarı, bilgisayarınızdaki ve bilgisayarınıza gönderilen ve verileri izleyen bir yazılımdır. Belirli bilgileri seçerek engelleyebilir veya (genellikle) Internet bağlantınızı tamamen kapatabilir ve bilgi akışını tamamen kesebilir.

Güvenlik duvarları İnternet güvenliğinin önemli bir parçasıdır. Aslında, Windows varsayılan olarak bir güvenlik duvarı ile birlikte gelir. Güvenlik duvarı olmadan, kötü amaçlı yazılım üçüncü taraflara serbestçe veri aktarabilecek ve Rastgele I.P.'ye kopyalar göndererek kendini yeniden üretir. adreslerin sitenize erişme olasılığı artar. PC.

Windows makineleri artık bir güvenlik duvarı ile birlikte geldiğinden, üçüncü taraf bir güvenlik duvarı satın almanız gerekmez. Sadece Windows için değil, aynı zamanda OS X ve Linux işletim sistemleri için de birçok ücretsiz seçenek var. Bununla birlikte, Internet Security Suites olarak bilinen ürünler genellikle paketin bir parçası olarak bir güvenlik duvarı içerir.

PC'nizde bir güvenlik duvarının kurulu olması önemle tavsiye edilir. Bir güvenlik duvarı, kötü amaçlı yazılımdan koruma yazılımı bir tehdidi algılayamaz veya durduramasa bile kötü amaçlı yazılımın neden olduğu zararı sınırlayabilir.

5.3 Rootkit Katilleri

Kötü amaçlı yazılımdan koruma yazılımının, diğer kötü amaçlı yazılım tehditleri gibi kök setlerini algılaması ve karantinaya alması beklenir. Bununla birlikte, rootkit'lerin doğası, genel bir kötü amaçlı yazılımdan koruma programının bir rootkit'i tespit etmesini genellikle çok zorlaştırır. Tehdit tespit edilse bile, bir kötü amaçlı yazılımdan koruma programı rootkit varsa onu kaldıramayabilir. algılama ve önleme aracı olarak kendini kritik sistem dosyalarına gömdü kaldırma.

İşte bu noktada adanmış rootkit katilleri devreye giriyor. Bu programlar, rootkit kritik sistem dosyalarına sarılmış olsa bile, bir rootkit'i bulmak ve kaldırmak için özel olarak tasarlanmıştır. Belki de bu türün en bilinen programı popüler hale gelen MalwareBytes Anti-Malware'dir. Birkaç yıl önce bu saldırı yönteminin yarattığı tehdit, kısa süre önce teknoloji haber sütunlarına kısaca girdi. ağ. O zamandan beri, MalwareBytes daha genel bir kötü amaçlı yazılımdan koruma programı haline geldi.

Belirli bir rootkit'i kaldırmak için inşa edilmiş çok sayıda rootkit katili de vardır. Bu, bazen bir işletim sistemine zarar vermeden değiştirilemeyen sistem dosyalarında gizlenen bazı rootkit'lerin karmaşıklığı nedeniyle gereklidir. Belirli bir rootkit ile mücadele etmek için tasarlanmış programlar genellikle dosyaları varsayılan bir duruma geri yükleyerek veya rootkit'e ait olduğu bilinen kodu dikkatlice silerek yapar.

Ancak bu çözümler bile her zaman başarılı olmaz. Bazı BT uzmanları rootkit'lere yakılmış toprak politikasıyla yaklaşır. Bir sistem bulaştığında, sürücüyü yeniden biçimlendirmeyi ve işletim sistemini yeniden yüklemeyi tercih ederler. Bu kötü bir fikir değildir ve dosyalarınızın her zaman bir yedeğini almanızın başka bir nedenidir. Sabit sürücünüzü yeniden biçimlendirmek ve işletim sisteminizi yeniden yüklemek bazen bir rootkit'i kaldırmaya çalışmaktan daha hızlı ve kolay bir işlemdir.

5.4 Ağ İzleme

Sahip olmak ev ağı DynDNS ile Ev Bilgisayarlarınıza Her Yerden Bağlanın Daha fazla oku inanılmaz derecede faydalı olabilir. Flash içindeki bilgisayarlar arasında dosya aktarmak ve oyun konsolları ve Blu-Ray oynatıcılar gibi PC dışındaki bir dizi cihaza Internet erişimi sağlamak için kullanılabilir.

Ağlar da izinsiz girişlere karşı savunmasız olabilir, ancak hem kötü amaçlı yazılım hem de hack'le ilgili bir PC güvenlik tehdidi. Kablosuz ağlar özellikle savunmasızdır, çünkü tanım gereği bir kablosuz ağ, verileri hava dalgaları boyunca her yöne yayınlar. Bu veriler şifrelenirse, insanların okuması daha zor olacaktır - ancak şifrelemeyi kırmak imkansız değildir.

Ağınızdaki sekmeleri tutmak, ona bağlı hiçbir garip cihazın görünmemesini sağlar. Bunu normalde MAC adresleri Kablosuz Ağınızın AirSnare ile Güvenli Olup Olmadığını Kontrol Edin Daha fazla oku yönlendiricinize bağlı olan ve bunları sahip olduğunuz aygıtların MAC adresleriyle karşılaştıran (bir MAC adresi genellikle aygıtın gövdesine yazdırılır). Bununla birlikte, bir MAC adresini taklit etmek mümkündür ve çoğu yönlendirici, geçmişte ağınıza bağlanan cihazların ayrıntılı bir kaydını sağlamaz.

Bazı İnternet güvenlik paketleri, ağınızı haritalayabilen, algılanan her cihaz hakkında bilgi sağlayabilen ağ izleme yazılımı ile bunu düzeltir, ve bu verileri ağınıza hangi cihazların bağlı olduğunu ve hangi yollarla bağlandıklarını tam olarak gösteren bir ağ haritasına yerleştirin. Ağ izleme yazılımı, genellikle algılanmaları durumunda yeni aygıtların erişimini kısıtlayabilir veya ağınıza yaygın olarak bağlı aygıtların erişimini sınırlayabilir.

Herkesin bu tür bir korumaya ihtiyacı yoktur. Kablolu ev ağlarının nadiren kullanması gerekir ve yalnızca bir bilgisayara sahip olan kullanıcıların da buna ihtiyacı yoktur (bir bilgisayar ağ oluşturmaz). Öte yandan, kablosuz ağları veya büyük kablolu ağları olan kullanıcılar bu yazılımı yararlı bulacaktır.

5.5 Kimlik Avı Koruması

Bölüm 2'de belirtildiği gibi, kimlik avı, bugün PC kullanıcılarının karşılaştığı en yeni ve en ciddi güvenlik tehditlerinden biridir. Önceki tehditlerin çoğundan farklı olarak, kimlik avı bilgisayarınızı hedeflemez. Sizi hedefler - bilgisayarınız basitçe size karşı bir suç işlemek için kullanılan araçtır.

Kimlik avı çok iyi çalışır çünkü kimlik avcıları tarafından kullanılan aldatmanın kalitesi genellikle mükemmeldir. İyi kimlik avı dolandırıcıları, bankanızın web sitesini ziyaret ettiğinizde normalde kullandığınız sahte çevrimiçi bankacılık portalı oluşturabilir. Eğer yakından ilgilenmiyorsanız, kişisel bilgilerinizi düşünmeden girebilirsiniz. Kabul edelim - hepimiz izin günlerimiz var. Uzun bir iş gününden sonra eve geldikten sonra bir kayma her türlü tahribatla sonuçlanabilir.

Aldatma asla mükemmel değildir. Kimlik avcıları gerçek görünümlü e-postalar ve web siteleri oluşturabilir, ancak bankanızdan e-posta gönderemez veya taklit ettikleri siteyle aynı URL'yi kullanamazlar. İnsan gözü için, sahte bir e-posta adresini veya URL'yi gerçek bir adresden ayırt etmek zor olabilir - ancak yazılım bu ayrımı göz kırpabildiğiniz kadar çabuk yapabilir.

Kimlik avı koruması nispeten yeni bir alandır, ancak İnternet güvenliği paketlerinin çoğunda kimlik avı koruması yazılımı bulunmaktadır. Bu özelliğin kullanışlılığı genellikle kullanıcının teknoloji bilgisine bağlıdır. Dürüst olun. Birisi size sadece bir karakteri değiştirerek bankanızın web sitesinin sahte URL'sini gönderirse onu yakalar mısınız? Bazı web sitelerinin neden .php gibi şeylerle bittiğini ve bunun neden önemli olduğunu biliyor musunuz? Http ve https arasındaki farkı biliyor musunuz?

Bu soruların cevabı “hayır” ise, ücretsiz kimlik avı yazılımı indirmeli veya kimlik avı önleme özelliği olan bir Internet Security Suite satın almalısınız. Öncelikle yazılımın bir incelemesini mutlaka okuyun. Bu tür bir koruma yeni olduğu için, inovasyona ve hataya da yer var.

6. Güvenlik Yazılımını Seçme

6.1 Hangi Ürünler Ne Koruma Sağlar?

Önceki bölümde en önemli koruma biçimlerini tartışmıştık. Neye ihtiyacınız olduğunu bilmek bir şeydir - ancak onu bulmak başka bir şeydir. PC güvenliğini çevreleyen pazarlama, meslekten olmayan kişinin anlaması için bu kadar zor olmasının nedeninin bir parçasıdır. Şirketler genellikle aynı özellikleri farklı isimlerle adlandırırlar.

Genellikle satılan PC güvenlik yazılımının en temel biçimi antivirüs olarak bilinir. Antivirüs ürünleri genellikle Antivirüs kelimesinin ve şirketin marka adının bir kombinasyonuyla pazarlanır. Norton Antivirus, McAfee Antivirus, AVG Antivirus vb. Virüsten koruma programları genellikle bu kılavuzda belirtilen kötü amaçlı yazılımdan koruma tanımına uygundur. Virüsler, Truva atları, rootkit'ler ve diğer tehditlerin tümü hedeflenir. Çoğu virüsten koruma ürünü bir güvenlik duvarı içermez ve ağ izleme ve kimlik avı koruması gibi özellikler de genellikle dahil edilmez.

Bir sonraki adım Internet güvenlik paketidir. Virüsten koruma yazılımında olduğu gibi, Internet güvenlik paketleri genellikle şirketin markasıyla birlikte Internet Security terimi ile satılmaktadır. Internet güvenlik paketleri genellikle bir güvenlik duvarı ve kimlik avı koruması (bazen kimlik koruması veya kimlik güvenliği olarak adlandırılır) içerir. Bazılarında ayrıca bir ağ monitörü En İyi 3 Taşınabilir Ağ Analizi ve Tanılama Araçları Daha fazla oku . Internet güvenlik paketleri, e-posta veya anlık mesajlaşma yoluyla size gönderilen herhangi bir dosyada otomatik virüs taraması gibi temel antivirüs ürününde bulunmayan kötü amaçlı yazılımdan koruma özellikleri ekleyebilir.

Son koruma katmanı birçok isimle geçer. Trend Micro, Maksimum Güvenlik terimini kullanırken, Symantec ürünü Norton 360'ı çağırır. Bir şirketin İnternet güvenlik ürününde kimlik avı önleme özellikleri veya bir ağ monitörü yoksa, üçüncü katman ürün genellikle bunu ekler. Bu ürünler ayrıca genellikle işletim sisteminize saldıran bir virüsün verdiği zararı en aza indirmek için tasarlanmış gelişmiş yedekleme özellikleri içerir.

Peki hangisini satın almalısınız? Kesin bir karara varmak zordur, çünkü bu ürünlerin özellikleri şirketten şirkete değişir. Bununla birlikte, ortalama bir kullanıcıya muhtemelen en iyi İnternet güvenlik paketi tarafından sunuluyor. Belirli bir şirketin ürün özelliklerinin ne olduğundan emin değilseniz, web sitelerini kontrol ettiğinizden emin olun. Genellikle her bir ürünün sahip olduğu ve sahip olmadığı özellikleri listeleyen bir grafik bulacaksınız.

6.2 Ücretsiz vs. Ücretli Güvenlik

Tabii ki, ilk etapta bir antivirüs çözümü satın almanın gerekliliği hakkında bazı tartışmalar var. Virüsten koruma yazılımı, özellikle bir satış için beklerseniz, oldukça ucuzdur. Ofis mağazalarının tam anlamıyla virüsten koruma yazılımının kopyalarını verdiğini görmek bazen alışılmadık bir durum değildir - bazen indirim içinde ve bazen olmadan. Bununla birlikte, bir PC güvenlik programının bir kopyasını ücretsiz alsanız bile, yıllık abonelik ücreti ödemeniz gerekir. Bu ücret genellikle ürünün perakende MSRP'sine eşittir.

Yılda 40 dolar ödemek çok fazla bir şey değil, ancak öte yandan, 40 dolar ödemeniz gerekmeyebilir. Ücretsiz antivirüs çözümleri ve güvenlik duvarları mevcuttur ve oldukça iyi çalışırlar. Örneğin, Avast! Free Antivirus, bir dizi AV-Comparatives grubunda test edilmiştir. Ücretsiz antivirüs asla ilk sırada yer almasa da, ücretli antivirüs çözümleriyle rekabetçiydi. İsteğe bağlı bir virüsten koruma testinde Symantec, Trend Micro, Kaspersky ve diğer tanınmış PC güvenlik şirketlerinin virüsten koruma yazılımından daha az kötü amaçlı yazılım örneği kaçırdı. (Kaynak: AV Karşılaştırmaları)

Ücretsiz güvenlik duvarları Windows için En İyi Üç Ücretsiz Güvenlik Duvarı Daha fazla oku de mevcuttur. Zone Alarm güvenlik duvarı uzun zamandır popülerdir ve zamanla kenarını kaybetmiş olsa da, hala iyi bir seçenektir. PC Tools, Comodo ve diğer şirketlerden diğer seçenekler de alınabilir. Kimlik avı koruması ve ağ izleme seçenekleri de ücretsizdir.

PC'niz için ücretsiz olarak yeterli koruma sağlamak mümkündür ve bunun yararı açıktır - başka şeylere harcamak için daha fazla paranız var. Bununla birlikte, ücretsiz antivirüs, güvenlik duvarı ve ağ izleme çözümlerini bir araya getirmek, herkesin eğlence fikri değildir. Ücretsiz güvenlik yazılımı genellikle ücretli seçeneklerden biraz daha az kapsamlı - aslında, bu bazen kasıtlı bir tasarım kararı, ücretsiz seçenekler sunan bazı şirketler de ücretli yükseltmeleri. Dur! Örneğin Free Antivirus virüsleri algılayıp kaldırabilir, ancak Pro sürümü web tehditlerine karşı daha iyi koruma içerir.

6.3 İdeal Ücretsiz İnternet Güvenlik Paketi

Çok çeşitli ücretli PC güvenlik seçeneklerinin gözden geçirilmesi bu kılavuzun kapsamı dışındadır. Daha önce belirtildiği gibi, okuyucuların kötü amaçlı yazılımdan koruma etkinliği hakkında en son bilgiler için AV-Comparatives'e göz atmaları şiddetle tavsiye edilir. PCMag.com ve CNET, sürekli olarak güvenlik yazılımlarının yararlı değerlendirmelerini sağlayan diğer iki sitedir.

Bununla birlikte, ücretsiz güvenlik yazılımı hakkındaki bilgilerin gelmesi biraz daha zor olabilir ve ücretsiz düşük fiyat noktasının mevcut seçeneklerin genel kalitesi üzerinde bir etkisi vardır. Asla kimseye tavsiye ederim bazı ücretsiz seçenekler vardır. Google ve diğer arama motorlarında bulunan seçeneklere de dikkat etmelisiniz, çünkü bunlar her zaman yasal programlar değildir. Hepimiz “Dur!” Yazan pop-up reklamlarla karşılaştık. Bilgisayarınızda 5 Virüs Saptadık!!! ” Bu reklamların tanıttığı yazılımlar genellikle güvenlik yazılımı olarak gizlenen kötü amaçlı yazılımlardır.

İşleri basitleştirmeye yardımcı olmak için, bilgisayarınızı çeşitli tehditlere karşı korumanıza yardımcı olacak üç ücretsiz program hazırladım.

Dur! Ücretsiz Antivirüs veya Microsoft Security Essentials

Birkaç yetkili ücretsiz antivirüs programı vardır, ancak Avast! Ücretsiz Antivirüs en üste çıkıyor. Bu program AV-Comparatives tarafından test edilmiştir. En son İstek Üzerine testinde Gelişmiş + derecesi ve en son Proaktif testinde Gelişmiş derecesi aldı. Bu derecelendirmeler ücretli bir program için kötü olmaz ve ücretsiz olarak sunulan yazılımlar için mükemmeldir. Dur! Free Antivirus de nispeten sezgiseldir, bu nedenle programı tanımak için fazla zaman harcamanıza gerek yoktur.

Avast, güvenlik yazılımı testlerinde çok iyi performans gösterir, ancak arayüzde bazı iyileştirmeler olabilir. Daha sezgisel bir şey istiyorsanız, Microsoft Security Essentials mükemmel bir seçimdir. AV-Comparatives testinde Avast kadar yüksek değildir, ancak birçok ücretli antivirüs çözümüyle aynı seviyeye getiren Gelişmiş bir derece aldı.

ZoneAlarm Ücretsiz Güvenlik Duvarı

ZoneAlarm, program ilk kez başlatıldığında on yıl kadar önce büyük bir olaydı. O zaman, çoğu kullanıcı bir güvenlik duvarının ne olduğunu veya neden gerekli olabileceğini bilmiyordu. O zamandan beri, birçok rakip ücretsiz güvenlik duvarı geldi ve gitti, ancak ZoneAlarm en popülerlerinden biri olmaya devam ediyor. Güçlü, anlaşılması kolay bir güvenlik duvarıdır. Sunulan giden koruma özellikle önemlidir - bu, kötü amaçlı yazılımın bilgisayarınıza bulaşırsa üçüncü bir tarafa bilgi göndermesini önler. ZoneAlarm ayrıca kimlik avı önleme araç çubuğu da içerir.

BitDefender Kimlik Avı Koruması

ZoneAlarm'da kimlik avı koruması araç çubuğunu sevmiyorsanız, BitDefender’ın seçeneğini deneyebilirsiniz. Internet Explorer ve Firefox için bu araç çubuğu, kişisel bilgilerinizi kimlik avlamaya çalışan web sitelerine karşı gerçek zamanlı koruma sağlar. Ayrıca MSN veya Yahoo anlık mesajlaşma araçları aracılığıyla gönderilen bağlantılara karşı koruma sağlar.

7. En Kötü ve Yedeklemeye hazırlanın!

7.1 Yedeklemelerin Önemi

Kapsamlı PC güvenliği uygulamak sizi tehditlerin büyük çoğunluğundan koruyacaktır. Çoğu kötü amaçlı yazılım ve diğer güvenlik tehditleri belirli bir saldırı yolunu kullanır ve bunu öğrendikten sonra karşı önlemler alabilirsiniz. Yine de en iyi savunma bile aşılmaz değildir. Hangi nedenle olursa olsun, güvenliğinizi atlayabilen ve PC'nize zarar verebilecek özellikle zeki bilgisayar korsanları tarafından saldırıya uğrayabilirsiniz. Ya da sıfır gün süren bir saldırıdan, daha önce bilinmeyen bir yamayı kullanmadan hızla yayılan bir güvenlik tehdidinden etkilenebilirsiniz.

Durum ne olursa olsun, kritik bilgilerinizin yedeğini almanız önemlidir. Yedekleme, ayrı bir dijital veya fiziksel konuma yerleştirilen önemli verilerin bir kopyasıdır. Aile fotoğraflarını bilgisayarınızın ikincil sabit diskine kopyalamak, veri yedeklemenin bir yoludur. Bu fotoğrafları bir CD-ROM Taşınabilir bir uygulama kullanarak CD veya DVD görüntü dosyalarını sanal olarak bağlama Daha fazla oku ve daha sonra bu CD'yi bir banka kilit kutusuna depolamak da verilerin yedeklenmesine bir örnektir.

Bu iki örnek kutupsal karşıtlardır. Biri son derece kolay, ama aynı zamanda çok güvenli değil, diğeri çok güvenli ama rahatsız edici. Bu iki uç arasında dikkate alınması gereken birçok seçenek vardır.

7.2 Yedekleme Seçenekleri

Özünde, verileri yedeklemek, verilerin bir kopyasını oluşturmak ve orijinal konumun yanında bir yere yerleştirmekten başka bir şey değildir. Dosyaları ikincil bir dahili sabit sürücüdeki bir klasöre yerleştirmek, verileri yedeklemenin en kolay yoludur. Ancak bu pek güvenli değil. Kötü amaçlı yazılım, programlanacak şekilde ikincil sürücüye ve bozuk dosyalara kolayca bulaşabilir. Bu yöntem, dosyalarınıza bir Truva atı üzerinden erişilmesini önlemek için hiçbir şey yapmaz.

Virüslere karşı koruma söz konusu olduğunda, PC'nizden yalıtım önemlidir. Yedeklemeniz bilgisayarınızdan ne kadar yalıtılmışsa, kötü amaçlı yazılımların yedeklemeye erişme ve ona zarar verme olasılığı o kadar düşük olur. Bunu göz önünde bulundurarak, diğerlerinden öne çıkan birkaç yedekleme seçeneği vardır.

Harici sabit diskler

bir harici disk Yeni Bir Sabit Disk Alırken Bilmeniz Gereken 4 Şey Daha fazla oku veya bir parmak sürücü (yedeklemeniz gereken dosyaların boyutu yeterince küçükse), harici sabit sürücü aktif olarak bir PC'ye bağlı olmadığı sürece yedek oluşturmanın basit bir yoludur. Harici sabit sürücüler, veri aktarımı için gereken süreyi azaltarak yüksek aktarım hızları sağlar ve büyük miktarda bilgi depolayabilir. Birçok harici sabit sürücü, dahili sabit sürücüdeki tüm verileri çoğaltmak için yeterince büyüktür, bu da kurtarmayı mümkün olduğunca ağrısız hale getirir.

Harici bir sabit sürücünün ana sorunu tak ve çalıştır özelliğidir. Harici bir sürücüyü bir bilgisayara taktığınızda, daha sonra kötü amaçlı yazılımı sürücüye aktarmak için kullanılabilecek bir bağlantı oluşturulur. Yedeklemeniz için harici bir sürücü kullanıyorsanız, bağlamadan önce bilgisayarınızda kötü amaçlı yazılım taraması yapmalısınız.

Optik Biçimler

Bugün eski moda bir veri yedekleme yöntemi olarak görülmesine rağmen, CD ve DVD-ROM diskleri en güvenli yedekleme seçeneklerinden biri olmaya devam etmektedir. Bir diski salt okunur olarak oluşturursanız, ileride kimsenin diske ek veri yazması mümkün olmaz, bu da kötü amaçlı yazılımların sizin bilginiz olmadan diske girmesini önler. Elbette, her yedekleme oluşturduğunuzda yeni bir disk oluşturmanız gerekir, ancak CD / DVD-ROM çoğu elektronik mağazasında 20 $ karşılığında 100'lük paketler halinde satın alınabilir.

Depolama kapasitesi bu seçimin sınırlamasıdır. Standart bir CD yaklaşık 650 megabayt veri saklayabilirken, bir DVD yaklaşık 5 gigabayt boyutuna ulaşabilir. En son kullanılan format olan Blu-Ray, çift katmanlı bir diske 50 gigabayta kadar depolama yapabilir, ancak ayrı BD-R DL diskleri 10 ila 20 $ arasındadır.

Çevrimiçi Yedekleme

Son birkaç yılda Carbonite ve Mozy gibi bir dizi çevrimiçi yedekleme hizmeti ortaya çıktı. Çevrimiçi yedekleme için Dropbox gibi çevrimiçi senkronizasyon hizmetleri bile kullanılabilir. Bu hizmetler, veri depolama için güvenli bir tesis dışı konum sunar. Bu, kötü amaçlı yazılım bulaşmalarına karşı bu bilgilerin otomatik olarak saldırıya uğraması olasılığı düşük olduğundan, yüksek derecede veri güvenliği sağlar.

Öte yandan, çevrimiçi yedekleme hizmetleri, keylogger Keylogger Casus Yazılım Hile Daha fazla oku veya Truva Atı. Kullanıcı adınızı ve şifrenizi öğrenen herkes verilerinize erişebilir. Neredeyse tüm çevrimiçi yedekleme hizmetleri, silinen verileri sınırlı bir süre için geri yükleyebilir, bu nedenle birisinin dosyalarınızı kalıcı olarak imha etmesi olası değildir. Ancak dosyalarınızı alıp okuyabilirler.

Çevrimiçi yedeklemenin maliyeti zamanla artabilir. Carbonite () yedekleme planları yılda 54,95 dolar, Dropbox ise sadece 50 gigabayt depolama için ayda 10 dolar alıyor.

Şahsen, harici bir sabit sürücüyü VEYA çevrimiçi yedekleme hizmetini DVD-ROM diskleriyle birleştiren iki parçalı bir strateji öneriyorum. DVD-ROM disklerinin tüm bilgilerinizi taşımasına gerek yoktur - yalnızca iş kayıtları gibi gerçekten kaybetmeyi göze alamayacağınız şeyler. Bir sabit sürücü düşünüyorsanız, Makeuseof.com makalemize göz atın. Yeni Bir Sabit Disk Alırken Bilmeniz Gereken 4 Şey Yeni Bir Sabit Disk Alırken Bilmeniz Gereken 4 Şey Daha fazla oku .

7.3 Şifreleme ile Dosyaları Koruma

Verileri yedeklemek ve korumak için kullanılabilecek bir başka koruma da şifrelemedir. Şifreleme, bir dosyayı belirli bir algoritma kullanarak karıştırma işlemidir. Şifreli hale getirildikten sonra, doğru şifre girilerek şifresi çözülmedikçe dosya okunamaz. Şifrelenmiş dosyalar silinebilir, ancak okunamaz. Çoğu durumda bilgisayarınızdan üçüncü bir tarafın PC'sine aktarılsalar bile güvenlidirler.

Şifreleme Gizliliğinizi Korumak için Beş Çevrimiçi Şifreleme Aracı Daha fazla oku bilgilerinizi kötü amaçlı yazılım saldırılarından koruyabilir veya korumaz. Bir bilgisayardaki dosyalara zarar veren birçok kötü amaçlı yazılım saldırısı belirli biçimlerde dosyalara saldırır. Kötü amaçlı yazılım, tüm kelime belgelerinin içeriğini "Saldırıya uğradınız !!!" Örneğin. Dosyalar şifrelenirse, bu tür bir değişiklik mümkün değildir. Öte yandan, şifreleme dosyaların tamamen silinmesini engellemez.

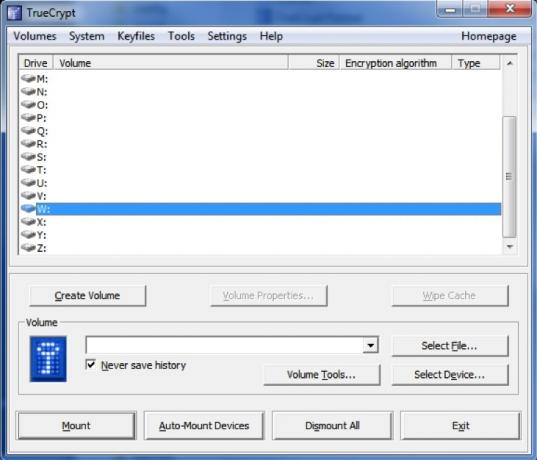

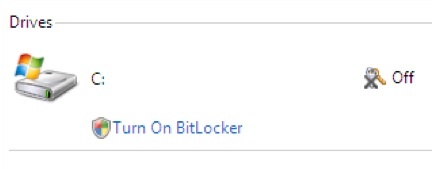

Harici bir sabit sürücü veri kaybına karşı bir yedekleme ise, şifreleme veri hırsızlığına karşı bir yedekleme demektir. Uygulanması da özellikle zor değil. Windows 7 Ultimate, BitLocker adlı yerleşik bir şifreleme özelliği ile birlikte gelir ve herkes TrueCrypt (//www.makeuseof.com/tag/encrypted-folders-truecrypt-7/ Truecrypt 7 ile Diğerlerinin Göremediği Şifreli Klasörler Nasıl Yapılır Daha fazla oku ), son derece güçlü bir ücretsiz şifreleme programıdır.

Herkesin dosyalarını şifrelemesi gerekmez. Örneğin, büyükannem PC'sinde hiçbir şey yapmaz, solitaire oynar ve e-posta gönderir, bu yüzden şifrelemeye ihtiyacı yoktur. Şifreleme, hassas verileri bilgisayarlarında uzun süre saklayan kullanıcılar için önerilir. Örneğin, PC'nizde kopyalarını saklarsanız geçmiş vergi kayıtlarını şifrelemek iyi bir fikir olacaktır. Bu dosyalardaki bilgiler bir kimlik hırsızına çok yardımcı olacaktır.

7.4 Ne Kadar Yedeklemeliyim?

Yedekleme için kullanılabilecek bir şey satın almak ilk adımdır. İkinci adım aslında verileri yedeklemektir. Kullanıcıların bunu bir kez yapması ve daha sonra tekrar yapmayı unutması yaygındır. Sonuç olarak, bir kötü amaçlı yazılım saldırısından sonra kurtardıkları veriler artık alakalı değildir ve çok şey kaybolur.

Yedeklemeniz gereken sıklık, büyük ölçüde bilgisayarınızı nasıl kullandığınıza bağlıdır. Önemli dosyaları depolamak için kullanılmayan ve nadiren hassas bilgiler içeren bir aile bilgisayarı aylık bir programla yapabilir. Öte yandan, istemci bilgilerini işlemek için düzenli olarak kullanılan bir ev ofis bilgisayarı haftalık veya günlük yedeklemeden faydalanır.

Daha önce önerdiğim iki adımlı yaklaşımı izliyorsanız, kolay yedeklemeler zor olmamalıdır. Çoğu harici sabit disk ve çevrimiçi yedekleme hizmeti, yedekleme işlemini hızlı ve ağrısız hale getirecek bilgileri yedeklemek için kolay talimatlarla birlikte gelir. Bu yedekleme çözümlerinden herhangi birini satın aldıysanız, yedeklemeleri haftalık ila aylık olarak çalıştırmanızı öneririz.

Bununla birlikte, en önemli verileriniz için optik bir yedek kullanmayı unutmayın. Bu daha az sıklıkta olabilir - örneğin ayda bir veya daha az. Aslında, bir aile bilgisayarının bu tür bir yedeklemeyi yalnızca yılda bir kez yapması gerekebilir. Vergi sezonundan sonra genellikle en iyisi olduğunu düşünüyorum, çünkü vergiler bittikten sonra aileler genellikle bir önceki yılın muhasebesini tamamlıyor.

Unutmayın - eski bir yedekleme işe yaramaz bir yedeklemedir. Burada önerilen programlar geneldir. En iyi muhakemenizi kullanın ve dosyalarınıza erişiminizi kaybederseniz ne olacağını düşünün. Basitçe kaybedemeyeceğiniz yeni bir dosya kaydettiyseniz, yedekleme yapma zamanı gelmiştir. Birçok üniversite öğrencisi bu konudaki düşüncelerimi paylaşacak. Kötü amaçlı yazılım saldırısı nedeniyle kaybedilen işi yeniden yapmak zorunda olmaktan daha kötü bir şey yoktur.

8. Kötü Amaçlı Yazılımdan Kurtarma

Kötü amaçlı yazılım olur. Bilgisayarınızın güvenliği konusunda akıllıysanız ve biraz şanslıysanız, bilgisayarınızı ele geçiren veya dosyalarınıza zarar veren kötü amaçlı yazılımlarla uğraşmanıza gerek kalmaz. Bununla birlikte, kötü amaçlı yazılımdan zarar gördüyseniz, dünyadaki tüm önleme çok az şey yapar. Bunun yerine kurtarma moduna geçme zamanı - kötü amaçlı yazılımın yarattığı karışıklıktan sonra temizlik.

8.1 Bilgisayarınızı Geri Alma

Kötü amaçlı yazılım saldırısından kaynaklanan yük miktarı önemli ölçüde değişiklik gösterebilir. Bazı kötü amaçlı yazılımlar, yalnızca bloatware Revo Uninstaller Bloatware'inizi Avlayacak Daha fazla oku program veya birkaç sistem ayarını değiştirirken, diğer kötü amaçlı yazılım formları bir PC'yi tamamen işe yaramaz hale getirecektir. Hasar derecesi açıkçası yanıtı belirleyecektir.

Kötü amaçlı yazılımlar tarafından etkilendiğinizden şüpheleniyorsanız veya bilgisayarınız hala çalışıyorsa, kötü amaçlı yazılım önleme yazılımı kullanarak kötü amaçlı yazılımı kaldırmayı deneyebilirsiniz. Kötü amaçlı yazılım genellikle onu kaldırabilecek programların yüklenmesini engellemeye çalışır, ancak bu bir denemeye değer. PC güvenliği gibi kötü amaçlı yazılımlar mükemmel değildir. Kaldırma girişimlerine yanıt vermesi gerekiyorsa bile, uygun şekilde yanıt vermeyebilir veya yakın zamanda güncellenen kötü amaçlı yazılımdan koruma yazılımı ile başa çıkamayabilir.

Ayrıca kötü amaçlı yazılımı el ile kaldırmayı da deneyebilirsiniz. Bu eskiden çok etkili olurdu, ancak kötü amaçlı yazılımlar daha karmaşık hale geldikçe zorlaşıyor. Bunu yapmak için, öncelikle kötü amaçlı yazılımın gerçekte nerede olduğunu keşfetmeniz gerekir. Kötü amaçlı yazılımdan koruma yazılımı sizi yönlendirebilir veya bilgisayarınızda bir görev yöneticisi yardımcı programı ile çalışan programları inceleyerek konumu bulabilirsiniz. Suçluyu bulduktan sonra silin. Bazı durumlarda bunu kolayca yapabilirsiniz, ancak çoğu durumda sisteminizi aşağıdaki gibi bir tanılama modunda önyüklemeniz gerekir. Windows Güvenli Mod Windows Güvenli Modda Nasıl Kullanılır ve Kullanım AlanlarıWindows işletim sistemi birçok işlemi barındıran karmaşık bir yapıdır. Donanım ve yazılım ekleyip kaldırdığınızda, sorunlar veya çakışmalar oluşabilir ve bazı durumlarda çok ... Daha fazla oku . O zaman bile, manuel silme genellikle zor veya imkansızdır.

Kötü amaçlı yazılım saldırısından kaynaklanan hasar daha şiddetli ise, yakılmış bir dünya yaklaşımı genellikle en iyi yanıttır. Sabit sürücüyü yeniden biçimlendirin, işletim sisteminizi yeniden yükleyin ve dosyalarınızı yedekten yedekleyin. Bu, bir veya iki saatinizi alabilir ve açıkçası popoda bir ağrıdır. Bununla birlikte, bu kurtarma yöntemi genellikle enfekte olan her şeyi avlamaya ve silmeye çalışmaktan daha hızlıdır. Ayrıca tartışmasız daha güvenlidir. Kötü amaçlı yazılım bulaşmasını kaldırmayı başarmış olsanız bile, bunu yaptığınızdan emin olamazsınız. Kötü amaçlı yazılımların kritik sistem dosyalarında gizlenmesi veya kendini masum bir yürütülebilir dosya olarak gizlemesi çok kolaydır.

8.2 Kimliğinizi Koruma

Elbette, bu kılavuzda belirtilen güvenlik tehditlerinden bazıları bilgisayarınıza hiç saldırmaz. Kimlik avı saldırıları, elektronik aksamınıza ve kötü amaçlı yazılım saldırılarınıza zarar vermeden oldukça fazla zarar verebilir. pençelerini PC'nize başarıyla kancalar, bilinmeyen bir partinin kişisel bilgilerinizi alma şansını büyük ölçüde artırır. bilgi.

Bilgisayarınıza kötü amaçlı yazılım bulaşmış olduğunu fark ederseniz, tüm şifrelerinizi ikinci bir bilgisayardan hızla sıfırlamanız gerekir. Buna bankacılık portalları, e-posta hesapları, sosyal ağ siteleri vb. Dahildir. Kötü amaçlı yazılımın siz yazarken bu tür verileri günlüğe kaydetmesi zor değildir ve bir kişinin bu hesaplarla neler yapabileceğini hafife almamalısınız. Örneğin, bir sosyal medya hesabının kontrolünü kaybetmek, kişisel yazılımlarınıza zarar verebilir veya arkadaşlarınız ve ailenizi riske atabilir, çünkü hesabınız kötü amaçlı yazılımı yaymak için kullanılabilir.

Bunu tamamladıktan sonraki adım kredi sahtekarlığı uyarısı vermektir. Üç büyük kredi kuruluşu Equifax, Experian ve Transunion, kredi raporunuza bir güvenlik uyarısı verebilir veya donabilir. Bu adım, başkalarının kredi raporunuzu almasını engelleyecektir. Daha önce çevrimiçi kullandığınız herhangi bir kredi kartının sahtekarlık önleme departmanı ile konuşmak da akıllıca olacaktır. Birçok kredi kartı şirketi, kartınızın sınırlı bir süre için kullanılmasını önleyecek benzer bir hizmet sunar. Banka kartınız varsa bankanızla iletişim kurun.

Son olarak, SSN'nizin ele geçirilmiş olabileceğini düşünüyorsanız Sosyal Güvenlik İdaresi ile iletişime geçin. Lütfen bu örneklerin ikamet ettiğim ülke olan Amerika Birleşik Devletleri için geçerli olduğunu unutmayın. Diğer uluslardan okuyucuların kendi uluslarının örgütleriyle temasa geçmesi gerekecektir.

Kimlik hırsızlığı meydana gelirse, mümkün olduğunca çabuk davranmanız gerekir. Uygun şirket ya da bankayla temasa geçin ve sahtekarlığı önleme konusunda konuşmak isteyin. Yetkisiz etkinliklerin gerçekleştiğini bildirin ve yazılı bir yazışma kopyası istediğinizden emin olun. Sahtekarlıktan korunmak istemezsiniz çünkü konuştuğunuz ilk kişi konuşmanızı kaydetmeyi unuttu.

Kimlik hırsızlığı meydana gelirse bir polis raporu vermek de önemlidir. Polisin faili yakalayabilmesi veya hatta deneyebilmesi olası değildir, ancak bir polis raporunun doldurulması hileli ücretlerin kredi raporunuzdan veya kartınızdan çekilmesini kolaylaştırır. Çoğu polis departmanı bir polis raporunun sunulmasına açık olsa da, bazen bunun önemli olduğunu düşünmeyen bir rapor bulabilirsiniz. Böyle bir durumda, bölgenizdeki farklı bir kolluk kuvveti kurumuna başvurun. Örneğin, şehir polisine başvurarak başladıysanız, bunun yerine il polisine başvurmayı deneyin.

8.3 Gelecekteki Sorunların Önlenmesi

Kötü amaçlı yazılımı sildikten veya işletim sisteminizi yeniden yükledikten sonra, kişisel bilgilerinizi korumakla ilgili olarak, bir sonraki adım sorunla yüzleşmenize gerek kalmamasını sağlamaktır tekrar.

Tipik olarak, bu, PC güvenliğinizin bazı sığır etlerini kullanabileceği ve bunları düzeltebileceği alanları belirlemek için basit bir konudur. Umarım, bu rehber PC'nizi korumak için neye ihtiyacınız olduğu konusunda size iyi bir fikir verecektir. İşte size hatırlatmak için hızlı bir kontrol listesi.

1. Kötü amaçlı yazılımdan koruma yazılımı yükleyin

2. Güvenlik duvarı yükleyin

3. Kimlik avı yazılımı yükleyin

4. Bir ağ monitörü kurun

5. İşletim sisteminiz de dahil olmak üzere tüm yazılımları en son sürümüne güncelleyin

6. Önemli verilerinizin bir yedeğini oluşturun

Elbette, bir hata yaptığınız için kötü amaçlı yazılım bulaşmamış olabilirsiniz. Yanlış zamanda doğru kötü amaçlı yazılım tarafından hedeflenmiş olabilirsiniz veya doğrudan akıllı bir bilgisayar korsanı tarafından vurulmuş olabilirsiniz. Bu, önlemenin faydasız olduğu anlamına gelmez - sadece daha önce şanssız olduğunuz anlamına gelir.

9. Sonuç

9.1 Sorunların Özeti

Bu kılavuzdaki birçok bilgiye değindik. Kötü amaçlı yazılım tehditleri, dolandırıcılıklar, ihtiyacınız olan kötü amaçlı yazılımdan koruma yazılımı, ücretsiz alternatifler ve daha fazlası hakkında konuştuk. Bu, aynı anda sindirilecek çok fazla bilgi, ancak güçlendirmek istediğim üç nokta var.

1. Bilgisayarınızın güvenliğini korumak önemlidir. Daha önce de belirttiğim gibi, “sağduyu” kullanmanın bir PC'yi yeterince koruyacağına ikna olmuş bir grup kullanıcı var. Bu doğru değil. Kötü amaçlı yazılım tehdidinin, kullanıcının eylemi olmadan bir PC'ye saldırması mümkündür ve kimlik avı dolandırıcılıklarında kullanılan aldatmanın bazılarının tespit edilmesi son derece zordur.

2. Bir PC'yi her zaman tüm güvenlik tehditlerine karşı korumak imkansızdır. Kötü amaçlı yazılım önleme yazılımı, güvenlik duvarları ve diğer korumaları kullanmak yalnızca sorun olasılığını azaltır. Tam bağışıklık mümkün değildir. Bu nedenle, önemli verilerin güncel bir yedeğini tutmak önemlidir.

3. PC güvenlik yazılımına herhangi bir şey harcamanıza gerek yoktur, ancak yüksek kaliteli ücretli bir ürünle PC'nizi güven altına almak genellikle daha kolaydır. (Not: Tüm ücretli PC güvenlik yazılımları paraya değmez. Satın almadan önce yorumları okuduğunuzdan emin olun.) Ortalama bir kullanıcıysanız, mevcut güvenlik yazılımı dizisi sizi şaşırtabilir. İndirdiğiniz veya satın aldığınız çözümü anladığınızdan emin olun.

PC güvenliğinin basit olduğu bir dünyada yaşamak harika olurdu. Ancak bu gerçek değildir ve PC güvenliğini çevreleyen sorunların daha da karmaşık hale gelmesi muhtemeldir. Zaman geçtikçe, PC'nize kötü amaçlı yazılım yerleştirmek isteyenler tarafından kullanılan teknikler daha karmaşık hale gelecektir. Bu, korkmanız gerektiği anlamına gelmez, ancak mevcut PC güvenlik trendlerini güncel tutmanız ve (bir kez daha) önemli verilerin güncel bir yedeğini tutmanız gerektiği anlamına gelir.

9.2 Mobil Tehditler Hakkında Bir Not

Bu kılavuz PC güvenliği ile ilgilidir. Şimdilik, PC'ler genel olarak masaüstü bilgisayarlar, dizüstü bilgisayarlar ve netbooklar olarak tanımlanmaktadır. Ancak, iPhone ve Android akıllı telefonlar gibi yeni cihazlar PC güvenliğine bakış açımızı değiştiriyor. Şimdiye kadar, bu cihazlara yönelik yalnızca bir avuç güvenlik tehdidi var, ancak bunlar için yer varmış gibi görünüyor istismar edilecek cihazlar ve popülerlikleri göz önüne alındığında, yaygın bir kötü amaçlı yazılım haline gelmeleri büyük olasılıkla zaman meselesidir. hedef.

Bu cihazlardaki tehditler de, çoğu insan gibi, bir noktada cihazınızı PC'nize bağladığınızı varsayarak, PC'niz için bir tehdit olabilir. Mobil cihazların korunmasına yönelik araştırmalar henüz başlangıç aşamasındadır ve bazı kötü amaçlı yazılımdan koruma programları olsa da, bunların kullanışlılığı tam olarak bilinmemektedir. Her durumda, bu cihazlara bir PC'ye bakacağınız özenle davranmak akıllıca olacaktır. Bankanızdan beklenmedik bir e-posta aldınız mı? Kimlik avı önleme özellikli bilgisayarınız ile görüntüleyene kadar rahat bırakın. Bilinmeyen dosyaları indirmekten ve tanımadığınız web sitelerini ziyaret etmekten kaçının.

9.3 İlave Okumalar

- Ubuntu İçin Kolayca Ağ Güvenlik Duvarı Kuralları Oluşturmak için 2 Uygulama Ubuntu İçin Kolayca Ağ Güvenlik Duvarı Kuralları Oluşturmak İçin İki Uygulama Daha fazla oku

- Mac OS X için 2 Ücretsiz Antivirüs Programı En İyi 10 Ücretsiz Antivirüs YazılımıHangi bilgisayarı kullanırsanız kullanın, virüsten korumaya ihtiyacınız var. İşte kullanabileceğiniz en iyi ücretsiz antivirüs araçları. Daha fazla oku

- Windows için 3 Ücretsiz Güvenlik Duvarı Windows için En İyi Üç Ücretsiz Güvenlik Duvarı Daha fazla oku

- Çevrimiçi Dosyaları İndirirken Bilgisayarınızı Güvende Tutmak İçin 3 Akıllı İpucu Çevrimiçi Dosyaları İndirirken Bilgisayarınızı Güvende Tutmak için 3 Akıllı İpucu Daha fazla oku

- Antivirüs / Casus Yazılım Programınızı Çalıştırmak için 3 Araç Test Etmek için 3 Araç AntiVirus / Casus Yazılım Programınızı Çalıştırın Daha fazla oku

- Antivirüs Uygulamalarının Koruyamadığı 4 Bilgisayar Güvenliği Unsuru Antivirüs Uygulamalarının Korumadığı 4 Bilgisayar Güvenliği Unsuru Daha fazla oku

- Yüklemeniz Gereken 7 Temel Güvenlik İndirmesi Yüklemeniz Gereken 7 Temel Güvenlik İndirmesi Daha fazla oku

- Bilgisayarınızın Güvenliği İçin Dikkate Alınacak En İyi 7 Güvenlik Duvarı Programı Bilgisayarınızın Güvenliği İçin Dikkate Alınacak En İyi 7 Güvenlik Duvarı ProgramıGüvenlik duvarları modern bilgisayar güvenliği için çok önemlidir. İşte en iyi seçenekleriniz ve hangisinin sizin için doğru olduğu. Daha fazla oku

- 10 Ücretsiz Güvenlik ve PC Bakım Programları İndirilmelidir En Çok İndirilen 10 Ücretsiz Güvenlik VE PC Bakım Programı Daha fazla oku

- BitDefender Kurtarma CD'si Diğer Her Şey Başarısız Olduğunda Virüsleri Kaldırır BitDefender Kurtarma CD'si Diğer Her Şey Başarısız Olduğunda Virüsleri Kaldırır Daha fazla oku

- Windows 7 Güvenlik Duvarı Denetimi ile Windows Güvenlik Duvarını Daha İyi Yönetme Windows 7 Güvenlik Duvarı Denetimi ile Windows Güvenlik Duvarını Daha İyi Yönetme Daha fazla oku

- Kamu Bilgisayarları Güvende - Güvenlik Araçları ve İpuçları Kamu Bilgisayarları Güvende - Güvenlik Araçları ve İpuçları Daha fazla oku

Yayınlanan Kılavuz: Nisan 2011

Matthew Smith Portland Oregon'da yaşayan serbest yazar. Ayrıca Dijital Eğilimler için yazıyor ve editörlük yapıyor.