İlan

Yaygın olarak dağıtılan Locky ransomware'in yeni örnekleri Mayıs ayı sonunda kurumaya başladığında 2016, güvenlik araştırmacıları dosya şifreleyen kötü amaçlı yazılımın sonuncusunu görmediğimizden emindi varyant.

Bakın, haklıydılar.

19 Haziran'dan beriinci güvenlik uzmanları, Locky fidye yazılımının yeni bir varyantını içeren bir ekle gönderilen milyonlarca kötü amaçlı e-posta iletisini gözlemledi. evrim kötü amaçlı yazılımı çok daha tehlikeli hale getirmiş gibi görünüyor Bilgisayarınızın Ötesinde: Fidye Yazılımının Sizi Gelecekte Esir AlırFidye yazılımı muhtemelen en kötü amaçlı kötü amaçlı yazılımdır ve onu kullanan suçlular daha fazla gelişmiş, İşte akıllı evler ve akıllı dahil olmak üzere yakında rehin alınabilecek beş endişe verici şey arabalar. Daha fazla oku ve enfeksiyonun daha önce görülenden daha fazla yayılmasıyla, değişen bir dağılım taktiği eşlik eder.

Güvenlik araştırmacılarını endişelendiren sadece Locky fidye yazılımı değil. Locky'nin başka varyantları da var ve dağıtım ağları, belirli hedefleri göz önünde bulundurmadan, dünya çapında “üretimi” artırıyor gibi görünüyor.

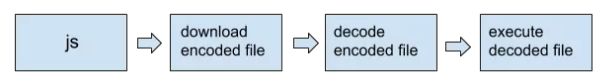

JavaScript Fidye Yazılımı

2016 gördü kötü amaçlı yazılım dağıtımında hafif bir değişiklik Dolandırıcılar Faul Düşmeyin: Fidye Yazılımı ve Diğer Tehditler Rehberi Daha fazla oku . İnternet kullanıcıları sadece aşırı tehditli fidye yazılımı pozlarını anlamaya başlayabilirler, ancak mümkün olduğunca uzun süre radarın altında kalmak için gelişmeye başladılar.

İyi bilinen JavaScript çerçevelerini kullanan kötü amaçlı yazılımlar nadir olmasa da, güvenlik uzmanları 2016'nın ilk çeyreğinde kötü amaçlı yazılımın bir huzuru ile boğulmuştu Eldon Sprickerhoff'u devlete yönlendirmek:

“Kötü amaçlı yazılım evrimi, hayatta kalma ve yayılmanın el ele gittiği herhangi bir orman ortamı kadar hızlı ve acımasız görünüyor. Yazarlar, farklı kötü amaçlı yazılım türlerinden işlevselliği bir sonraki nesil koda dönüştürmeyi sık sık tercih ediyorlar - her neslin etkinliğini ve karlılığını düzenli olarak örnekliyorlar. ”

JavaScript'te kodlanmış fidye yazılımının ortaya çıkması, kullanıcıların kaçınmaya çalışması için yeni bir zorluk sunar. Daha önce, yanlışlıkla indirdiyseniz veya kötü amaçlı bir dosya gönderildiyse, Windows dosya uzantısını tarar ve bu belirli dosya türünün sisteminiz için tehlike oluşturup oluşturmadığını belirler.

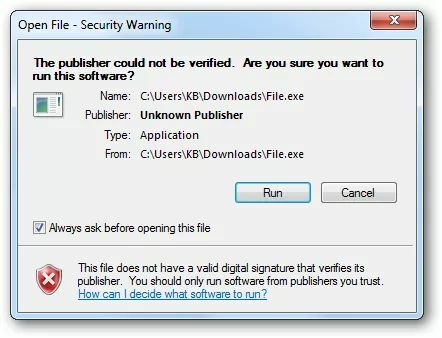

Örneğin, bilinmeyeni çalıştırmayı denediğinizde.exe dosyasında şu uyarıyla karşılaşırsınız:

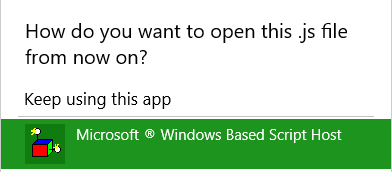

JavaScript ile böyle bir varsayılan uyarı yoktur - js dosya uzantısı - çok sayıda kullanıcının düşünmeden tıklayıp ardından fidye için tutulmasına neden olan dosyalar.

Botnet'ler ve Spam E-posta

Fidye yazılımlarının büyük çoğunluğu, genellikle "botnet" olarak adlandırılan büyük virüslü bilgisayar ağları aracılığıyla büyük miktarlarda gönderilen kötü amaçlı e-postalar yoluyla gönderilir.

Locky fidye yazılımındaki büyük artış doğrudan Necrus botnet'e bağlandı. 50,000 IP adresleri birkaç ay boyunca her 24 saatte bir enfekte olur. Gözlem sırasında (Anubis Networks tarafından), enfeksiyon oranları 28 Mart'a kadar sabit kaldıinci büyük bir dalgalanma olduğunda 650,000 24 saatlik bir sürede enfeksiyonlar. Daha sonra, yavaş yavaş düşen bir enfeksiyon oranı ile de olsa, normal olarak işinize geri dönün.

1 Haziran'dast, Necrus sessizleşti. Botnet'in neden sessizleştiğine dair spekülasyonlar, yaklaşık 50 Rus hackerının tutuklanması. Bununla birlikte, botnet ayın ilerleyen saatlerinde yeniden çalışmaya başladı (19 civarıinci Haziran), yeni Locky varyantını milyonlarca potansiyel kurbana gönderme. Yukarıdaki resimde Necrus botnet'in mevcut yayılmasını görebilirsiniz - Rusya'dan nasıl kaçınıldığını not edin?

Spam e-postalarında her zaman güvenilir (ancak sahte) bir hesaptan gönderilen önemli bir belge veya arşiv olduğu iddia edilen bir ek bulunur. Belge indirilip erişildiğinde, otomatik olarak virüslü bir makro veya başka bir kötü amaçlı komut dosyası çalıştırır ve şifreleme işlemi başlar.

Locky, Dridex, CryptoLocker veya sayısız fidye yazılımı değişkenlerinden biri Virüsler, Casus Yazılımlar, Kötü Amaçlı Yazılımlar vb. Açıklanan: Çevrimiçi Tehditleri Anlamaİnternette gezinirken yanlış olabilecek her şeyi düşünmeye başladığınızda, web oldukça korkutucu bir yer gibi görünmeye başlar. Daha fazla oku , spam e-posta hala fidye yazılımı için tercih edilen dağıtım ağıdır ve bu dağıtım yönteminin ne kadar başarılı olduğunu açıkça göstermektedir.

Yeni Meydan Okunanlar Görünüyor: Bart ve RAA

JavaScript zararlı yazılımı tek tehdit değil Ransomware Büyüyen Tutar - Kendinizi Nasıl Koruyabilirsiniz? Daha fazla oku önümüzdeki aylarda kullanıcıların uğraşması gerekecek - ancak size anlatacak başka bir JavaScript aracım olmasına rağmen!

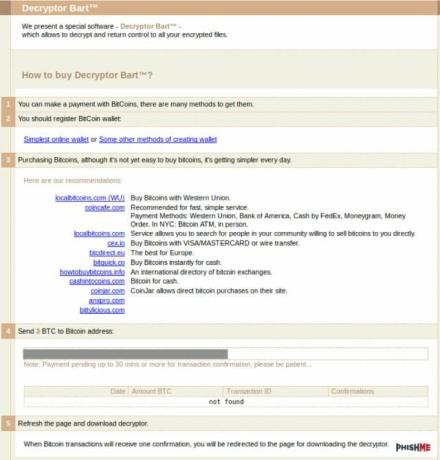

İlk olarak, baronet enfeksiyon, Locky için benzer bir ödeme arayüzü kullanarak ve şifreleme için ana dosya uzantılarının bir listesini hedefleyerek oldukça standart fidye yazılımı tekniklerinden yararlanır. Bununla birlikte, birkaç önemli operasyonel farklılık vardır. Çoğu fidye yazılımı şifreleme yeşil ışığı için bir komut ve kontrol sunucusuna ev aramak zorunda kalırken, Bart'ın böyle bir mekanizması yoktur.

Bunun yerine, Phishme'den Brendan Griffin ve Ronnie Tokazowski Bart'ın “Tehdit aktörüne, ödeme yapan mağdurların erişimine açık olduğu iddia edilen şifre çözme uygulamasını oluşturmak için hangi şifre çözme anahtarının kullanılması gerektiğini belirten farklı mağdur tanımlayıcısı fidye, ”anlamına gelir, yani virüs bulaşmış olanların İnternet bağlantısı hızla kesilse bile (geleneksel komut ve kontrol devam etmeden önce), fidye yazılımı hala şifrelenir. Dosyalar.

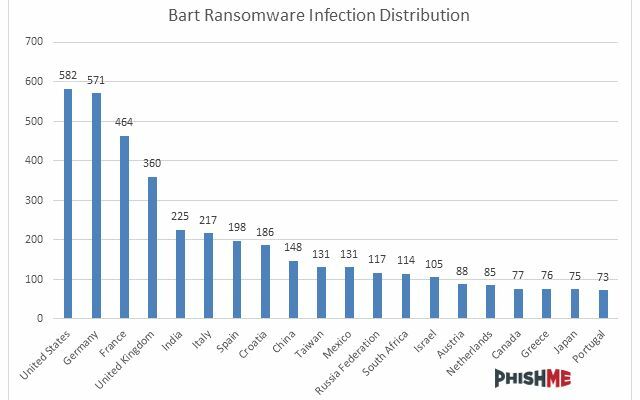

Bart'ı bir kenara bırakan iki şey daha var: şifre çözme fiyatı istiyor ve spesifik hedef seçimi. Şu anda 3BTC'de (bitcoin) duruyor, bu da yazı yazıldığı sırada 2000 doların biraz altında! Bir hedef seçimine gelince, Bart'ın daha çok değil hedef. Bart kurulu bir Rusça, Ukraynaca veya Belarusça kullanıcı dili belirlerse, konuşlandırılmaz.

İkincisi, elimizde RAA, tamamen JavaScript'te geliştirilen başka bir fidye yazılımı varyantı. RAA'yı ilginç yapan şey, yaygın JavaScript kitaplıklarının kullanılmasıdır. RAA, çoğu fidye yazılımında gördüğümüz gibi kötü amaçlı bir e-posta ağı aracılığıyla dağıtılır ve genellikle bir Word belgesi olarak gizlenir. Dosya yürütüldüğünde, tamamen bozuk gibi görünen sahte bir Word belgesi oluşturur. Bunun yerine RAA, okuma ve yazma erişimini kontrol etmek için kullanılabilir sürücüleri tarar ve başarılı olursa, kullanıcının dosyalarını şifrelemeye başlamak için Crypto-JS kitaplığı.

Yaralanmaya hakaret eklemek için RAA, gerçekten gerçekten çok vidalandığınızdan emin olmak için tanınmış şifre çalma programı Pony'yi de paketler.

JavaScript Kötü Amaçlı Yazılımını Kontrol Etme

Neyse ki, JavaScript tabanlı kötü amaçlı yazılımların yarattığı bariz tehdide rağmen, hem e-posta hesaplarımızdaki hem de Office paketlerimizdeki bazı temel güvenlik denetimleriyle potansiyel tehlikeyi azaltabiliriz. Microsoft Office kullanıyorum, bu nedenle bu ipuçları bu programlara odaklanacaktır, ancak kullandığınız uygulamalara aynı güvenlik ilkelerini uygulamanız gerekir.

Makroları Devre Dışı Bırak

İlk olarak, makroların otomatik olarak çalışmasını devre dışı bırakabilirsiniz. Makro, farkında olmadan kötü amaçlı yazılımları otomatik olarak indirmek ve yürütmek için tasarlanmış kod içerebilir. Bunu Microsoft Word 2016'da nasıl yapacağınızı göstereceğim, ancak süreç diğer tüm Office programları için nispeten benzer Microsoft Word Kötü Amaçlı Yazılımlardan Kendinizi KorumaBilgisayarınıza kötü amaçlı Microsoft Office belgeleri bulaşmış olabileceğini veya bilgisayarınıza bulaşmaları için gereken ayarları etkinleştirmek üzere kopyalanabileceğinizi biliyor muydunuz? Daha fazla oku .

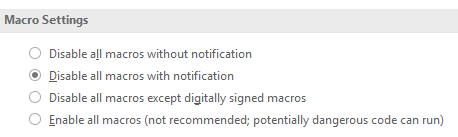

Şuraya git: Dosya> Seçenekler> Güven Merkezi> Güven Merkezi Ayarları. Altında Makro Ayarları dört seçeneğiniz var. Ben seçerim Bildirimle tüm makroları devre dışı bırak, bu yüzden kaynağından eminsem çalıştırmayı seçebilirim. Ancak, Microsoft,Dijital olarak imzalanmış makrolar dışındaki tüm makroları devre dışı bırak, Locky ransomware yayılması ile doğrudan ilişkili.

Uzantıları Göster, Farklı Program Kullan

Bu tamamen kusursuz değildir, ancak iki değişikliğin kombinasyonu sizi yanlış dosyaya çift tıklamanızdan kurtaracaktır.

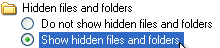

İlk olarak, Windows'ta varsayılan olarak gizlenmiş dosya uzantılarını etkinleştirmeniz gerekir.

Windows 10'da bir Explorer penceresi açın ve Görünüm sekmesi. Kontrol Dosya adı uzantıları.

Windows 7, 8 veya 8.1'de şu adrese gidin: Denetim Masası> Görünüm ve Kişiselleştirme> Klasör Seçenekleri. Altında Görünüm sekmesinde aşağı kaydırın. Gelişmiş Ayarlar sen görene kadar Bilinen dosya türleri için uzantıları gizle.

Yanlışlıkla başka bir şeyle gizlenmiş kötü amaçlı bir dosya indirirseniz, yürütmeden önce dosya uzantısını tespit edebilmeniz gerekir.

Bunun ikinci kısmı, JavaScript dosyalarını açmak için kullanılan varsayılan programı değiştirmeyi içerir. Tarayıcınızda JavaScript ile etkileşim kurduğunuzda, kötü niyetli olayların sisteminizi tahrip etmesini durdurmak için bir dizi engel ve çerçeve vardır. Tarayıcının kutsallığının dışında ve Windows kabuğuna girdikten sonra, dosya yürütüldüğünde kötü şeyler olabilir.

Şuraya git: js dosya. Nerede veya nasıl olduğunu bilmiyorsanız, * .js Windows Gezgini arama çubuğuna yerleştirin. Pencereniz aşağıdakine benzer dosyalarla doldurulmalıdır:

Bir dosyayı sağ tıklayın ve Özellikleri. Şu anda JavaScript dosyamız Microsoft Windows Tabanlı Komut Dosyası Ana Bilgisayarı ile açılıyor. Bulana kadar aşağı kaydırın Not Defteri ve bas tamam.

Çifte kontrol etmek

Microsoft Outlook, belirli türdeki dosyaları almanıza izin vermez. Bu, hem .exe hem de .js içerir ve yanlışlıkla bilgisayarınıza kötü amaçlı yazılım getirmenizi engellemektir. Ancak bu, diğer iki yoldan geçemeyecekleri ve olmayacakları anlamına gelmez. Fidye yazılımının yeniden paketlenmesinin üç kolay yolu vardır:

- Dosya sıkıştırmayı kullanma: kötü amaçlı kod arşivlenebilir ve Outlook’un entegre ek engellemesini tetiklemeyen farklı bir dosya uzantısıyla gönderilir.

- Dosyayı yeniden adlandırın: sık sık başka bir dosya türü olarak gizlenmiş kötü amaçlı kodla karşılaşırız. Dünyanın çoğu ofis paketini kullandığından, belge biçimleri son derece popülerdir.

- Paylaşılan bir sunucu kullanma: bu seçenek biraz daha az olasıdır, ancak kötü amaçlı postalar güvenliği ihlal edildiğinde özel bir FTP'den veya güvenli bir SharePoint sunucusundan gönderilebilir. Sunucu Outlook içinde beyaz listeye alınacağı için, ek kötü amaçlı olarak alınmaz.

Tam liste için buraya bakın Outlook'un varsayılan olarak hangi uzantıları engellediğini gösterir.

Sürekli tetikte olma

Yalan söylemeyeceğim. Çevrimiçiyken her zaman kötü amaçlı bir kötü amaçlı yazılım tehdidi vardır, ancak baskıya yenilmek zorunda değilsiniz. Ziyaret ettiğiniz siteleri, kaydolduğunuz hesapları ve aldığınız e-postaları göz önünde bulundurun. Virüsten koruma yazılımının göz kamaştırıcı kötü amaçlı yazılım dizisine ayak uydurmasının zor olduğunu bilsek de bir antivirüs paketini çalkalayan, indiren ve güncelleyen varyantlar kesinlikle sisteminizin bir parçasını oluşturmalıdır savunma.

Ransomware tarafından vuruldunuz mu? Dosyalarınızı geri aldınız mı? Hangi fidye yazılımıydı? Size ne olduğunu bize bildirin!

Resim Kredileri: Malwaretech.com üzerinden nekrus botnet enfeksiyon haritası, Bart şifre çözme arayüzü ve ülkeye göre güncel enfeksiyonlar phishme.com aracılığıyla

Gavin, MUO'nun kıdemli yazarıdır. Ayrıca MakeUseOf'un kripto odaklı kardeş sitesi Blocks Decoded için Editör ve SEO Yöneticisi. Devon tepelerinden ve on yıllık profesyonel yazma deneyiminden yağmalanan BA (Hons) Dijital Sanat Uygulamaları ile Çağdaş Yazma çalışmaları var. Bol miktarda çay içiyor.