İlan

CPU üreticileri birkaç aydır dayanıyor. büyük Spectre ve Meltdown güvenlik açıkları bilgi işlem dünyasını sarstı. Ve sonra, güvenlik açıkları yeterince kötü değilse, sorunları düzeltmek için ortaya çıkan yamalar kendi sorunlarıyla geldi. Olacak Spectre / Meltdown solmaya kadar bir süre.

AMD çipleri zarar görmemişti. Daha da kötüsü, Mart 2018'de araştırmacılar, AMD'ye özgü yeni kritik güvenlik açıklarının bir salı bulduğunu iddia ediyorlar. Ancak, teknoloji dünyasındaki bazı insanlar emin değiller. Kritik güvenlik açıklarının raporlarında herhangi bir gerçek var mı? AMD Ryzen İşlemciler Yeni AMD Ryzen Hakkında Neler İyi?AMD Ryzen indi ve CPU dünyası ilginçleşti. Hype ne hakkında ve sizin için doğru mu? Daha fazla oku ? Şimdiye kadar hikayeye bir göz atalım.

Kritik Güvenlik Açıkları ve İstismar Edilen Açık Alanlar

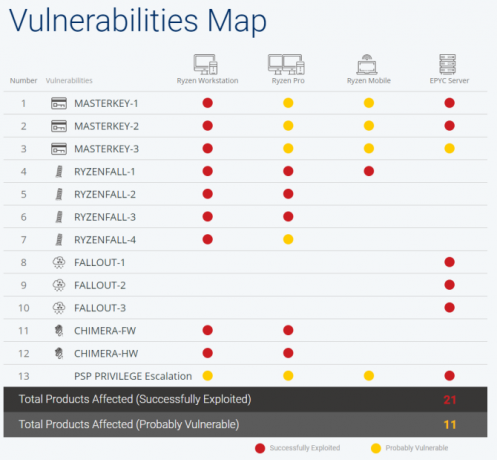

İsrail güvenlik firması CTS Labs 13 kritik güvenlik açığını açıkladı. Bu güvenlik açıkları AMD'nin Ryzen iş istasyonunu, Ryzen Pro, Ryzen mobil mimarisini ve EPYC sunucu işlemcilerini etkiler. Ayrıca, güvenlik açıkları Spectre / Meltdown ile benzerlik gösterir ve saldırganın özel verilere erişmesine, kötü amaçlı yazılım yüklemesine veya güvenliği ihlal edilmiş bir sisteme erişmesine izin verebilir.

İşlemci güvenlik açıkları, şifreleme anahtarlarının, parolaların ve diğer son derece hassas verilerin güvenli bir şekilde saklanmasını sağlayan bir CPU güvenlik özelliği olan AMD'nin Güvenli İşlemcisi'nin tasarımından kaynaklanmaktadır. Bu, işlemciyi diğer donanım cihazlarına bağlayan AMD’nin Zen yonga setinin tasarımındaki bir kusurla birlikte.

“İş istasyonları ve sunucular da dahil olmak üzere AMD ürünlerinin çoğunun bu ayrılmaz bir parçası şu anda birden fazla kötü niyetli aktörlerin Güvenli İşlemci içine kalıcı olarak kötü amaçlı kod yüklemesine izin verebilecek güvenlik açıkları kendisi.”

Bu Güvenlik Açıkları Gerçek mi?

Evet, çok gerçekler ve dört çeşit geliyorlar:

- Ryzenfall: Kötü amaçlı kodun AMD Güvenli İşlemci üzerinde tam denetim sahibi olmasına izin verir

- Araları açılmak: Bir saldırganın SMRAM gibi korumalı bellek alanlarından okuma ve bu alanlara yazma izni verir

- Chimera: Kötü amaçlı kodun doğrudan AMD Ryzen yonga setine enjekte edilmesini sağlayan bir bellenim hatası ve bir donanım hatası olan bir “çift” güvenlik açığı; yonga seti tabanlı kötü amaçlı yazılım neredeyse tüm uç nokta güvenlik çözümlerinden kaçınır

- Ana anahtar: Güvenli İşlemciye erişime izin vermek için AMD Güvenli İşlemci ürün yazılımında birden çok güvenlik açığından yararlanır; son derece gizli kalıcı yonga seti tabanlı kötü amaçlı yazılımların güvenlikten kaçmasına izin verir; fiziksel cihaz hasarına izin verebilir

CTS Labs güvenlik blogu şunları söylüyor: “Saldırganlar, Windows Kimlik Bilgisi Korumasını atlamak, ağ kimlik bilgilerini çalmak ve o zaman potansiyel olarak son derece güvenli Windows kurumsal ağı üzerinden yayıldı […] Saldırganlar Ryzenfall ile birlikte kullanabilir Güvenli İşlemciye kalıcı kötü amaçlı yazılım yüklemek için ana anahtar, müşterileri gizli ve uzun vadeli endüstriyel risklere maruz bırakma casusluk."

Diğer güvenlik araştırmacıları bulguları hızla doğruladı.

Sürümün etrafındaki aldatmacadan bağımsız olarak, hatalar gerçek, teknik raporlarında (kamuya açık afaik olmayan) doğru bir şekilde tanımlanıyor ve istismar kodu çalışıyor.

- Dan Guido (@dguido) Instagram Profilini Görüntüle 13 Mart 2018

Bu güvenlik açıklarından hiçbiri fiziksel aygıt erişimi veya çalışması için herhangi bir ek sürücü gerektirmez. Bununla birlikte, yerel makine yöneticisi ayrıcalıklarına ihtiyaç duyarlar, bu nedenle biraz mühlet vardır. Ve bununla yüzleşelim, eğer birisi sisteminize doğrudan kök erişimine sahipse, zaten bir acı dünyasındasınız.

Sorun Nedir?

Hiç kimse CTS Labs'ı gerçekten duymadı. Bu kendi başına bir sorun değil. Küçük firmalar her zaman mükemmel araştırmaları tamamlarlar. Daha ziyade, CTS Labs bu güvenlik açıklarını halka ifşa etme yolunda ilerledi. Standart güvenlik açıklaması, araştırmacılardan hassas bulgularla halka açılmadan önce hassas bir şirkete bir sorunu düzeltmesi için en az 90 gün süre vermesini ister.

CTS Labs, AMD'ye, amdflaws [Kırık URL Kaldırıldı] sitesini çevrimiçi duruma getirmeden 24 saat önce bir tıkırtı verdi. Bu da güvenlik camiasından büyük öfke çekti. Bu sadece site değil. Bu güvenlik açıklarının sunulma şekli de sorun yaratmaktadır. Güvenlik açığı bilgi sitesi araştırmacılardan biriyle röportaj içeriyor, Infographics dolu ve diğer medya, sorunlar için heyecan verici ve akılda kalıcı isimler var ve bir yayınlanması için abartılı görünüyor Güvenlik açığı. (AMD'ye düzeltmek için 24 saatten az süre verdikleri bir güvenlik açığı!)

CTS Labs bunun için de gerekçelerini açıkladı. CTS Labs CTO Ilia Luk-Zilberman “‘ Sorumlu Açıklama ”nın mevcut yapısının çok ciddi bir sorunu olduğunu açıklıyor. Ayrıca, “Bugün dünyadaki aktörlerin kim olduğunu düşünerek bu güvenlik açıklarına sahip tek grup olduğumuza inanmanın zor olduğunu düşünüyorum.” Sen Yapabilmek tam mektubu buradan okuyun [PDF].

TP; DR: CTS Labs, 30/60/90 günlük bekleme süresinin halihazırda hassas durumdaki tüketiciler için tehlike oluşturduğuna inanmaktadır. Araştırmacılar açıklamayı hemen yaparlarsa, şirketin elini hemen harekete geçmeye zorlar. Aslında, CTS Labs'ın Dan Guido (onayı Tweet'in yukarıda bağlandığı) ile yaptığı gibi üçüncü taraf doğrulamasını kullanma önerileri mantıklıdır - ancak zaten olan bir şey.

AMD Stock'u Kısaltma

Diğer araştırmacılar, gerekli sistem erişimi seviyesi nedeniyle kusurların ciddiyetini küçümsediler. Kısa satış firması Viceroy Research'ün ortaya çıkmasıyla birlikte raporun zamanlaması hakkında başka sorular da vardı. bir rapor yayınlıyorlardı AMD hisselerinin tüm değerlerini kaybedebileceğini beyan etti. AMD hisseleri, CTS Labs güvenlik açığı raporunun yayınlanmasıyla çakışan bir takas aldı, ancak günü öncekinden daha yüksek kapattı.

Linux çekirdeği baş geliştiricisi Linus Torvalds ayrıca CTS Labs yaklaşımının ihmal edildiğine ve “Evet, stok manipülasyonuna daha çok benziyor. bana güvenlik danışma. ” Torvalds ayrıca, güvenlik araştırmacılarının “Çünkü palyaçolara benziyorlar” o."

Torvalds sıralaması daha önce görülmemiş bir şey değil. Ama haklı. Ayrıca, hem korkunç bir SSH hem de korkunç bir root şifresi gerektiren başka bir “güvenlik uyarısı” nın arkasında gelir. Torvalds (ve diğer güvenlik araştırmacıları ve geliştiricileri), bazen bir kusurun tehlikeli ve egzotik göründüğü için, bunu genel halk için büyük bir sorun haline getirmediğidir.

Güvenli kalabilir misiniz?

Bu karışık bir güvenlik çantası. AMD Ryzen CPU'nuz savunmasız mı? Evet öyle. AMD Ryzen CPU'nuzun bu şekilde bir yararlanma olasılığı var mı? En azından kısa vadede biraz olası değil.

Bununla birlikte, AMD Ryzen sistemine sahip olanlar, AMD'nin bir güvenlik yaması bırakana kadar önümüzdeki birkaç hafta boyunca güvenlik uyanıklık seviyelerini yükseltmeleri gerektiğini söyledi. Umarım, onlar bir darn sight Spectre / Meltdown yamaları daha iyi Spectre ve Meltdown Hala Bir Tehdit mi? İhtiyacınız Olan YamalarSpectre ve Meltdown, CPU güvenlik açıklarıdır. Bu güvenlik açıklarını gidermeye daha yakın mıyız? Yamalar işe yaradı mı? Daha fazla oku !

Gavin, MUO'nun kıdemli yazarıdır. Ayrıca MakeUseOf'un kripto odaklı kardeş sitesi Blocks Decoded için Editör ve SEO Yöneticisi. Devon tepelerinden ve on yıllık profesyonel yazma deneyiminden yağmalanan BA (Hons) Dijital Sanat Uygulamaları ile Çağdaş Yazma çalışmaları var. Bol miktarda çay içiyor.